Par Franck PAVERO

Membre de la Chaire de CyberDéfense et de CyberSécurité des Ecoles de Saint‐Cyr.

Conseiller de Défense et de Sécurité pour la lutte contre la Cybercriminalité et le Cyberterrorisme. Administrateur de l’INHESJ (Institut National des Hautes‐Etudes de la Sécurité et de la Justice).

Janvier 2018

Les formes de Cyberterrorisme

Certains en établissent une définition très restrictive, relative aux nouveaux types d'attaques numériques contre le fonctionnement des systèmes d'information par des organisations terroristes, dans le but principal de la création d'alertes et de panique publiques, ou encore de la génération de dysfonctionnements dans les systèmes d’information.

Par cette définition assez étroite du terme, il est difficile d'identifier toutes les instances potentielles du cyber‐terrorisme. Celui‐ci pourrait aussi être défini de façon beaucoup plus générique, par exemple, comme le fait Kevin G. Coleman, qui parle de « l'utilisation préméditée des activités perturbatrices ou la menace de celle‐ci, contre des ordinateurs et/ou des réseaux,dans l'intention de causer un préjudice social, idéologique, religieux,politique, ou encore avec d’autres objectifs, ou encore pour intimider toute personne dans la poursuite de tels objectifs. » [ii] [iii]

Une autre approche du cyberterrorisme est celle des autorités chinoises, qui l’assimile complètement à « la guerre informatisée ».

Quelle que soit la compréhension que nous avons du mot ...

Les systèmes informatiques des activités liées à la production d’énergie et les centrales nucléaires, le transport aérien et les centres de contrôle de la navigation aérienne, les télécommunications, certains médias et les opérateurs de diffusion, constituent autant de cibles stratégiques potentielles.

Cette définition s’avère cependant toujours controversée...

- Une définition large, considérant le cyberterrorisme comme l’ensemble des pratiques illégales en ligne, initiées par des groupes caractérisés comme des groupes terroristes ;

- Une définition plus restrictive, dans laquelle le cyberterrorisme concerne uniquement les attaques informatiques commises via le réseau Internet qui est utilisé aussi bien pour actionner une arme numérique offensive que pour atteindre une cible connectée et attaquée.

Le Cyber‐Sabotage

Il est aujourd’hui admis que le virus Stuxnet a constitué un e des premières armes cyber à vocation offensive identifiée comme telle dans le monde[iv]. Le terme « offensif » se justifie parce que l’objectif technique assigné à ce nouveau type de virus a été de détruire physiquement et irrémédiablement des équipements industriels et certains de leurs composants.

Nous n’étions plus dans le dommage du vol virtuel, ni dans celui de l’altération ou de la suppression de données immatérielles numériques, mais bien dans la destruction physique de matériel et de matière, par action directe sur des processus de fabrication industrielle stratégiques impliquant des risques humains létaux [iv].

La première version a été identifiée en novembre 2005 (V0.500). Ce virus a ouvert une nouvelle voie technique de cyber‐attaque, en l’occurrence ici, la voie du sabotage ou plutôt du « cyber‐sabotage », même si dans le cas particulier de STUXNET, la notion de cyber‐terrorisme peut être controversée, car il a très probablement été conçu, créé et opéré par des Etats.

Le cas de l’attaque AramCo

La restaurationdes postes n’aurait jamais été totalement terminée.

Le préjudice de destruction est ici avéré.

Toutefois, la qualité des barrières de sécurité de l’infrastructure informatique, ainsi que le choix volontaire du groupe de séparer physiquement, totalement et sans exception, les systèmes et moyens informatiques de production industrielle des moyens de l’informatique générale et de gestion, ont très probablement contribué à réduire considérablement les impacts de cette attaque pour le groupe saoudien.

Dans un premier temps, l’origine de l’offensive a été attribuée à un groupe d’activistes nommé «Cutting Sword of Justice », qui a publiquement déclaré être à l’origine de l’infection virale pour des raisons politiques. Ce groupe aurait reproché à AramCo d’être « la principale source financière du régime saoudien Al Saoud, coupable selon eux d’avoir soutenu des crimes et atrocités dans différents pays, dont la Syrie et l’Egypte » [v].

Après enquête approfondie des services de plusieurs états et de nombreux experts et analystes internationaux en sécurité, il semble toutefois que l’attaque aurait pu avoir été conçue, organisée et mise en oeuvre directement par le pouvoir iranien.

Un site internet américain, spécialisé dans la publication des documents secrets issus des fuites d’Edward Snowden (The Intercept), a publié un rapport classifié TOP SECRET / COMINT / NOFORN, rédigé le 10 février 2015 à l’attention du directeur de la NSA de l’époque (Keith Alexander), affirmant que « l’Iran était derrière la cyber‐attaque destructrice de Saudi Aramco en 2012, au cours de laquelle des dizaines de milliers d’ordinateurs ont été détruits » [vi].

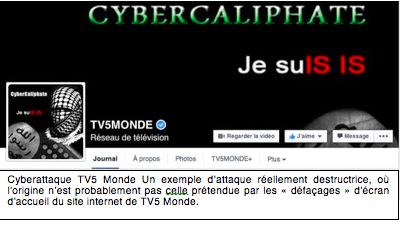

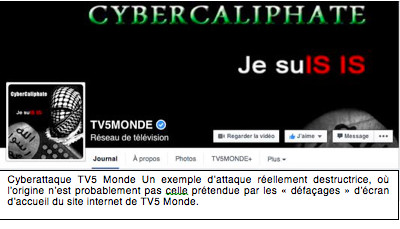

L'exemple de la chaîne de télévision TV5 Monde, dont l’activité de diffusion a été totalement interrompue les 08 et 09 avril 2015, est également un cas d’école en matière de cybersabotage.

- Les attaquants ont mené une opération de très longue haleine.

Les auteurs ont utilisé les réseaux sociaux et les messageries professionnelles pour cibler et piéger au moins trois « collaborateurs victimes » qui, en répondant à des mails et en activant les pièces jointes, ont permis l’installation de « backdoors » sur les postes, les rendant ainsi accessibles aux hackers. Ceux‐ci ont ensuite pris le contrôle des postes piégés et ont réussi à prendre le contrôle de l’ensemble du réseau, en exploitant des failles assez simples pour s’approprier des comptes à haut privilège. L’attaque était beaucoup plus sophistiquée et ciblée que ce qui avait pu être rapporté à l’époque.

- Les auteurs avaient pénétré le réseau de TV5 Monde dès le mois de janvier 2015.

Douze canaux de TV5 Monde ont été neutralisés, empêchant toute diffusion de signal. Les attaquants ont utilisés pas moins de sept points d’entrée du réseau différents. Tous n’appartenaient pas forcément à TV5 Monde, ou n’étaient pas d’origine française. En effet, dans un cas, une société basée aux Pays‐Bas a été ciblée parce qu’elle fournissait les ca‐ méras télécommandées utilisées dans les studios de la chaîne.

- Le 08 avril 2015, à 20H40, des messages « pirates » étaient affichés sur les pages Twitter et Facebook de TV5 Monde.

Mais l’enquête technique des autorités françaises a rapidement suscité certains doutes concernant cette première version des faits. En effet, l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI), en charge de l’assistance technique très rapidement dépêchée auprès de l’opérateur pour l’aider à redémarrer au plus vite ses systèmes, a très vite préconisé à Monsieur Bigot (directeur général de TV5 Monde), d’être extrêmement vigilant dans son discours public avant d’associer de façon formelle la cyber‐attaque à l’Etat Islamique et de plutôt parler d’une « éventuelle » ou d’une « prétendue » implication. Et cela, même en présence d’une revendication d’un présumé « CyberCalifat ».

Au vu des éléments en cours de recueil lors des enquêtes, l’ANSSI n’excluait absolu‐ ment pas la possibilité que la piste « djihadiste » ne soit en fait qu’un leurre de part des véritables auteurs restés en fait anonymes et cachés. Sur ce point d’ailleurs, Monsieur Bigot a en effet annoncé plus tard qu’il existe‐ rait des éléments permettant de privi‐ légier la thèse de l’implication d’un groupe de pirates informatiques russes, connu à ce jour sous le pseu‐ donyme de « APT 28 » [vii].

- Nous ne sommes pas ici dans un cas de cyber‐espionnage.

- Contrairement au cas précédent d’AramCo, la propagation et l’infiltration au cœur des réseaux non cloisonnés a été beaucoup plus rapide et destructrice.

Le sabotage s’apparente à une « panne organisée », frappant tout ou partie des systèmes, selon le type d’atteinte recherché. La désorganisation qui en résulte peut être durable ou non, médiatisée ou non, plus ou moins coûteuse à réparer.

Pour atteindre les objectifs de ce sabotage, les moyens d’attaque sont d’autant plus larges et variés qu’à ce jour, de de nombreuses organisations et en‐ treprises ciblées ne sont pas préparées à faire face correctement à de tels actes de malveillance. Cette impréparation est encore plus flagrante dans les mondes des médias et des PME/PMI (Petites et Moyennes Entreprises et Industries).

Le Cyber‐Espionnage

- Le Cyber‐Espionnage consiste à pénétrer les infrastructures et les systèmes informatiques des Etats, des organismes ou des entreprises, de façon à surveiller, dupliquer ou encore voler des informations et des contenus sensibles concernant leurs activités.

Il faut savoir que selon la loi, sont également qualifiées d’opérations d’espionnage, « la violation de correspondance et de communication électronique, la commercialisation illicite d’appareils conçus pour intercepter les communications électroniques ou conversations, et même la publicité pour ces appareils». Le Cyber‐ Espionnage est donc assez vaste dans son périmètre et concerne davantage les entreprises entre elles ou les Etats entre eux. Néanmoins, il est difficile de retirer les groupes terroristes de cepérimètre, puisque ceux‐ci sont souvent majoritairement soutenus par certains Etats.

- Tous les secteurs de l’économie sont concernés, y compris le domaine de la Défense.

- Dans la plupart des cas, le cyber‐ espionnage se réalise par le biais de groupe de hackers, intermédiaires des« donneurs d’ordre » qui les commanditent.

Dans certains cas, l’entreprise victime peut même être directement contactée pour payer une rançon en vue de la restitution des supports volés ou de la restauration d’éléments cryptés ou modifiés (ex : ransomwares). En ma‐ tière de cyber‐espionnage, les auteurs ont une imagination débordante et ne reculent devant rien pour valoriser leurs méfaits.

- Un cas de cyber‐espionnage à des fins de concurrence déloyale, avait défrayé la chronique en 2012, il s’agit de VOLKSWAGEN.

Pour s’installer dans ce pays, les entreprises occidentales sont en effet obligées de mettre en œuvre des sociétés de type « joints‐ventures », en s’associant à des sociétés locales. La marque allemande va ainsi suspecter FAW, l’entreprise avec qui elle s’était alliée, de l’espionner et de piocher dans des documents confidentiels afin d’effectuer des copies pour son propre compte de toute la technologie des moteurs et boites de vitesse du groupe allemand.

- Ce qui semble très curieux dans ce cas, c’est que les problèmes avec FAW ne sont pas nouveaux puisqu’en 2010, un premier incident avait déjà mis le groupe Volkswagen en alerte.

Mais en fait, l’affaire était déjà d’importance, puisque les dirigeants de Volkswagen de l’époque avaient découvert après enquête que FAW avait discrètement commencé à construire une usine dans laquelle la fabrication de moteurs copiés avait déjà démarré, avec le soutien des autorités locales. Le groupe Volkswagen avait alors géré le problème en interne ne voulant pas se séparer d’un associé lié à l’état chinois, qui était indispensable pour perdurer sur le marché chinois.

La France n’est pas à l’abri de ce pillage organisé, loin s’en faut. Et ce ne sont pas toujours les entreprises chinoises qui sont à la manœuvre… [viii]

La Déstabilisation et la Désinformation

Les attaques perpétrées peuvent toucher énormément de victimes potentielles en peu de temps.

Leurs actions visent essentiellement à porter atteinte à la crédibilité de l’organisation victime ainsi qu’à son image mais aussi à déstructurer ou désorganiser la cible attaquée.

- Pour ce faire, plusieurs techniques sont habituellement utilisées, comme par exemple :

Il s’agit de rendre un site web indisponible en le saturant de requêtes informatiques afin de déborder ses capacités de traitement et donc l’empêcher de répondre aux requêtes légitimes. Le cas le plus connu de ce genre d’attaque, est l’attaque subie par l’Etat d’Estonie en 2007. L’économie numérique de l’administration de ce pays était à l’époque une de plus développées d’Europe. Elle a subi des attaques de type DoS de très grande ampleur et sans commune mesure avec ce qui avait pu être constaté jusqu’à ce jour. L’administration, les médias, les banques et les opérateurs téléphoniques ont tous été paralysés pendant plusieurs semaines. Compte tenu des conséquences désastreuses sur le pays, cet exemple est probablement à l’origine historique de la naissance de toutes les organisations de Cyber‐Défense mondiales d’aujourd’hui.

– Le « défacement » des sites Web.

Cette technique est le plus souvent utilisée pour des motifs politiques et/ou idéologiques, ou bien encore simplement à des fins de défi technologique. Un site peut être « piraté » pour ajouter des informations dans une page web ou remplacer la page web par des messages, des revendications ou des menaces. Parfois, le site peut‐être également « routé » vers un autre. Il existe de très nombreux exemple de ce genre d’attaques.

On peut citer par exemple l’année 2015, où quelques temps après l’attentat de Charlie Hebdo, le groupe de Cyber‐activistes ANONYMOUS s’en était pris à plusieurs sites web islamistes radicaux ou de propagande djihadiste, comme celui de « Ansar‐alhaqq », ou encore du « Kavkaz Center » [ix].

En juillet 2016, une vague d’attaques par « défacement » est intervenue contre un grand nombre de sites institutionnels de communes françaises (plusieurs dizaines), avec des origines diverses, et ceci, aussi étrange que cela puisse paraitre, dans le plus grand silence de la part de ces communes [x].

Ces techniques de « défacement », même si elles neutralisent temporairement les sites web ou certaines infrastructures d’accès, sont rarement destructrices et n’ont pas vocation à semer la terreur par le chaos et la destruction. En ce sens, elles sont donc totalement différentes de celles du Cyber‐Sabotage.

L’amplification des phénomènes

Cette accélération est rendue possible par la conjonction de plusieurs faits d’évolution dans notre société : l’effet pervers de la convergence technologique

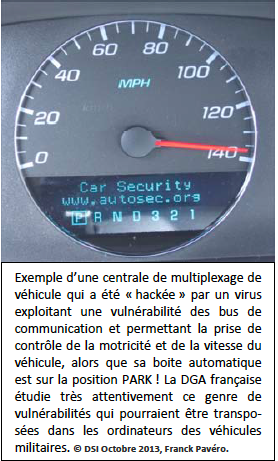

- Tout d’abord la convergence technologique massive depuis plusieurs années, principalement pour des raisons économiques et d’optimisation des processus industriels. Cette convergence à marche forcée de tous les secteurs économiques a généré des méthodes d’unification et de réutilisation des mêmes technologies au sein de toutes les industries et les services, rendant par là plus accessible la connaissance nécessaire pour la prise de contrôle de celles‐ci dans un but malveillant.

- La mutualisation des infrastructures de réseau augmente encore le risque associé à cette convergence. Le cas cité précédemment de TV5 Monde, n’est malheureusement pas un cas isolé aujourd’hui.

L’hyper‐connexion

- Qui dit système connecté au réseau internet, dit système accessible et donc intrusion possible. Le système connecté totalement inviolable, ni au niveau du « hardware », ni au niveau du logiciel, n’existe pas et n’existera probablement jamais. Par le simple fait d’être connecté, nous participons donc tous aujourd’hui à l’amplification des risques de pénétration de nos systèmes.

- La « Cloudisation » des services et des données, c'est‐à‐dire l’externalisation de ceux‐ci dans des environnements publics ou semi-publics, ainsi que le déferlement actuel des objets connectés, de tous types et de tous genres, accentuent encore considérablement ce risque

D’une menace envers les systèmes, nous avançons même aujourd’hui vers une menace directe des individus connectés…

Savoir anticiper et gérer les futures menaces inéluctables

qui peut parfois faire froid dans le dos…

Malgré tout cela, il est absolument illusoire de croire qu’il est encore possible de se « cacher » dans un monde totalement déconnecté et de vivre replié sur soi‐même sans aucune connexion au réseau.

Dans les nouveaux modèles à envisager, il faut apprendre à « positionner » le curseur de la sécurité informatique, faire les bons choix sur ce qui doit être impérativement accessible en ligne et ce qui doit impérativement être sécurisé hors ligne.Il est donc beaucoup plus pragmatique et réaliste de se préparer et de s’organiser à intégrer et gérer les risques inhérents à ces évolutions, plutôt que de s’obstiner à penser qu’il est possible de continuer à nier leur existence.

Il faut savoir utiliser des méthodes d’implémentation qui intègrent l’analyse de risques et l’aspect économique des choix et des positionnements liés à la sécurité en amont des projets industriels et notamment lors de la fabrication des composants électronique et informatiques.

La tendance ressentie par tous les utilisateurs de systèmes critiques, va dans le sens de la notion de «sécurité endogène », à savoir la conception, la fabrication et le maintien en condition opérationnelle de composants et de sous‐systèmes industriels intégrant une approche de type « Security by design ».Toutes les décisions d’intégration ou de non intégration des aspects sécuritaires doivent être prises en pleine conscience et ne doivent pas être imposées « par défaut » ni à l’insu des utilisateurs et des consommateurs que nous sommes tous.

L’époque de la sécurité des grands systèmes d’information et des systèmes techniques qui repose exclusivement sur le principe de la « sécurité périphérique » (une sorte de ligne de défense Maginot autour du système, où l’on considère que tout ce qui se trouve à l’intérieur est considéré comme fiable) est révolue. Sans remettre en cause le principe de la sécurité périphérique qui reste une nécessité, il devient aujourd’hui indispensable d’intégrer en complément directement dans les sous‐systèmes et les composants communicants et/ou interconnectés, une couche additionnelle de sécurité « endogène » conçue, développée et fabriquée pour offrir directement en eux un niveau de sécurité et de protection aux cyberattaques spécifique aux propriétés fonctionnelles et au niveau de risque porté par ces composants (« security by design »). Elle constitue un niveau de résilience supplémentaire, en cas d’entrée malveillante directement au coeur du système par l’intermédiaire de l’un de ses composants connectés.

Seule cette sécurité endogène permettra de faire face à la menace inhérente à la multiplication exponentielle du nombre de systèmes connectés et de limiter l’ampleur des risques.

Elle imposera un changement de paradigme de toute la chaîne industrielle (de la conception à la maintenance). Elle imposera également une autre façon de concevoir et d’acheter, car elle a un coût réel, qui ne sera transparent ni au niveau des industriels, ni au niveau des utilisateurs.

La Sécurité « endogène » est inéluctable. Les incidents actuels avec des conséquences létales potentielles (médical, transports, énergie, …) vont rapidement imposer les lois du réalisme et du pragmatisme. Car, s’il y a un fait dont nous pouvons être certains, c’est que si la filière Cyber‐Sabotage a toujours été utilisée avec parcimonie par les groupes malveillants des années 2000, les nouveaux cyber‐guerriers de groupes terroristes tels que le « Cyber‐Califat », n’auront aucun état d’âme à l’utilisation des armes cyber dans un but de destruction, de meurtres et de chaos.

Il faut donc savoir s’adapter et apprendre à faire face à ces nouvelles menaces le plus rapidement possible, et dans tous les compartiments de la vie privée ou publique en général.

Références

[ii] Franck Pavéro « CYBER-TERRORISME UNE REALITE A PLUSIEURS VISAGES», © DIPLOMATIE - Les Grands Dossiers N°23 Octobre / Novembre 2014 – Géopolitique du Cyberespace.

[iii] Cette définition large a été créée par Kevin G. Coleman, de l'Institut Technolytics. Le terme a été inventé par Barry C. Collin.

[iv] Franck Pavéro « CyberDéfense : De Stuxnet aux armes de demain », DSI HS N°32 « Au coeur de la CyberDéfense », Octobre 2013, pages 42-46.

[v] ZDNET, du Mardi 28 Août 2012 - http://www.zdnet.fr/actualites/legroupe- petrolier-aramco-cible-d-unecyberattaque- l-acte-d-activistes- 39775459.htm

[vi] I24 News, Publié: 23 février 2015 - http://www.i24news.tv/fr/actu/technolog ie/62088-150223-une-fuite-dedocuments- de-la-nsa-revele-unecyberguerre- entre-les-usa-et-l-iran

[vii] Gordon Corera (Security correspondent, BBC News), BBC NEWS - How France's TV5 was almost destroyed by 'Russian hackers' - 10 October 2016.

[viii] Capital.fr - 05/10/2015 à 12:35 - http://www.capital.fr/enquetes/histoireeco/ la-saga-james-bond-objectiffric/ espionnage-industriel-les-affairesqui- ont-fait-trembler-l-economie

[ix] Camille Gévaudan — 12/01/2015 à 13:18 - http://www.liberation.fr/ecrans/2015/01 /12/sur-le-web-anonymous-etislamistes- s-affrontent-a-coups-depiratage_ 1178948

[x] Damien Bancal – Zataz Magazine - 27 Juil 2016 - http://www.zataz.com/deface-piratagesmairies- francaises/#axzz4UDjaR4Ci

[xi] Karl Koscher et Alii, Experimental Security Analysis of a ModemAutomobile, 2010 IEEE Symposium on Security Privacy - http://www.autosec.org/pubs/carsoakland2010. pdf