La fraude en ligne la plus médiatisée ces dernières années est sans aucun doute le ransomware, traduit en français sous le terme de rançongiciel. Ce type de logiciel malveillant prend littéralement “en otage” les données de sa victime en procédant à leur chiffrement. Les attaquants réclament alors une rançon en échange de la clé de déchiffrement qui permettra ainsi de rendre les données de nouveau lisibles. Il existe différents types de ransomwares : les crypto-malwares qui chiffrent les fichiers ; les cryptoLockers qui bloquent l’accès à l’appareil infecté ; les doxwares qui exfiltrent les données afin d’en monnayer la non-divulgation (chantage) ; ou encore les scarewares, faux logiciels prétextant détecter des problèmes sur le système cible et proposant de les résoudre contre une somme d'argent.Toutefois, si la victime décide de ne pas payer la rançon, elle subit tout de même des pertes financières, parfois plus élevées, du fait de la compromission de son patrimoine informationnel. Dans les faits, les victimes dont les données sont un enjeu stratégique pour leur activité, sont tentées de verser la rançon demandée. C’est pourquoi le ransomware est aujourd’hui extrêmement populaire chez les cyber-criminels et a permis à ces groupes d’enregistrer des profits records ces dernières années.

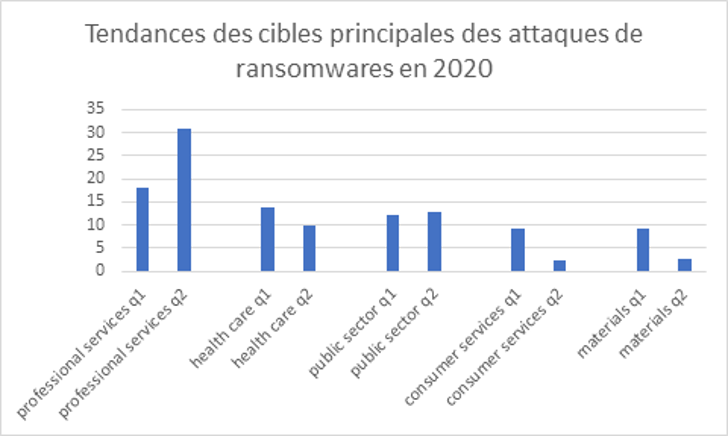

En effet, la France a enregistré en 2020 une augmentation de 255 % du nombre de signalements d’attaques par des ransomwares selon l'ANSSI. Les cibles les plus touchées sont les entreprises de services numériques, les collectivités territoriales ainsi que les secteurs de l'éducation et de la santé. Les cybercriminels s’attaquent par ailleurs à des secteurs très sensibles aussi bien privés que publics. Face à cette évolution menaçante, cet article propose de revenir sur l’histoire des ransomwares, leurs grandes tendances d’évolution mais également d’envisager plusieurs hypothèses de prospective à l’horizon 2030.

En effet, la France a enregistré en 2020 une augmentation de 255 % du nombre de signalements d’attaques par des ransomwares selon l'ANSSI. Les cibles les plus touchées sont les entreprises de services numériques, les collectivités territoriales ainsi que les secteurs de l'éducation et de la santé. Les cybercriminels s’attaquent par ailleurs à des secteurs très sensibles aussi bien privés que publics. Face à cette évolution menaçante, cet article propose de revenir sur l’histoire des ransomwares, leurs grandes tendances d’évolution mais également d’envisager plusieurs hypothèses de prospective à l’horizon 2030.

Rétrospective :

Ransomware et ses paradigmes

Il est possible de retracer l’existence des rançongiciels jusqu’en 1989 avec l’infection de 20000 disquettes distribuées lors d’une conférence traitant du sida. Les fonds récupérés devaient servir à financer la recherche de soins. Cependant, le premier véritable ransomware, qui a défini le paradigme selon lequel évoluent aujourd’hui les logiciels malveillants, est Unnamed Trojan en 2011. Il s’agit du premier ransomware à avoir utilisé les moyens de paiement anonymes pour le règlement des rançons. Depuis lors, tous les ransomwares utilisent cette méthode de paiement.

Le second changement de paradigme s’opère en 2015 avec l’apparition de ransomwares qui visent les appareils mobiles : les ransomwares worm, qui s'auto reproduisent et créent leurs propres chemins de distribution. Un des plus connus se nomme Koler . De plus, ces logiciels vont être proposés au grand public sous une forme dite DIY (Do It Yourself) permettant ainsi au plus grand nombre de s’en servir en échange d’une somme d’argent.

Il est possible de retracer l’existence des rançongiciels jusqu’en 1989 avec l’infection de 20000 disquettes distribuées lors d’une conférence traitant du sida. Les fonds récupérés devaient servir à financer la recherche de soins. Cependant, le premier véritable ransomware, qui a défini le paradigme selon lequel évoluent aujourd’hui les logiciels malveillants, est Unnamed Trojan en 2011. Il s’agit du premier ransomware à avoir utilisé les moyens de paiement anonymes pour le règlement des rançons. Depuis lors, tous les ransomwares utilisent cette méthode de paiement.

Le second changement de paradigme s’opère en 2015 avec l’apparition de ransomwares qui visent les appareils mobiles : les ransomwares worm, qui s'auto reproduisent et créent leurs propres chemins de distribution. Un des plus connus se nomme Koler . De plus, ces logiciels vont être proposés au grand public sous une forme dite DIY (Do It Yourself) permettant ainsi au plus grand nombre de s’en servir en échange d’une somme d’argent.

Etat de la menace

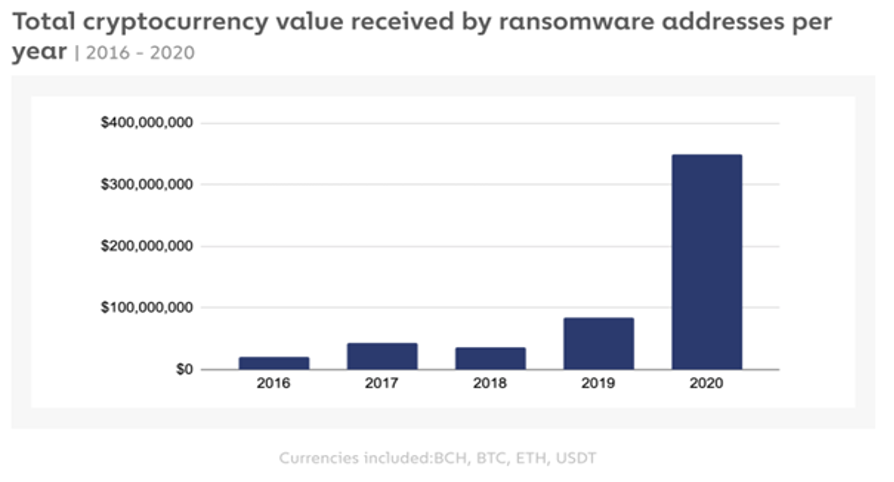

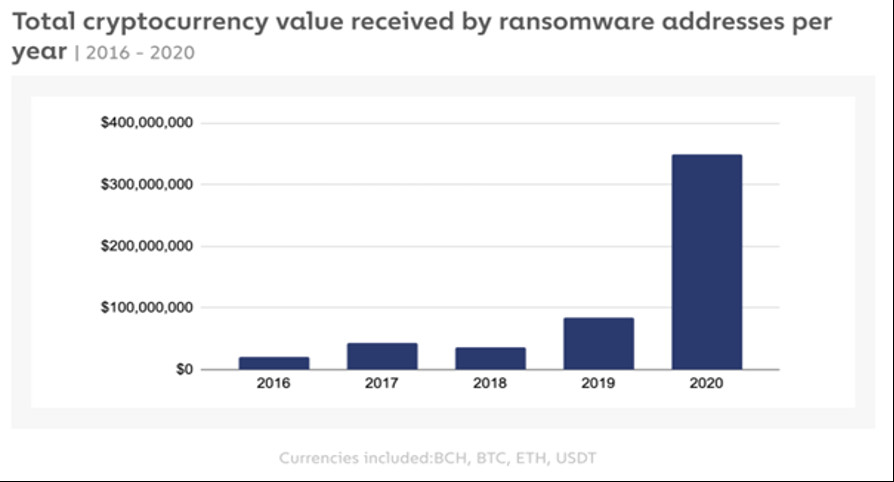

Depuis, de nouveaux ransomwares n’ont eu de cesse d’apparaître chaque année, constituant aujourd’hui une grande menace pour les institutions et les entreprises. En effet, les revenus générés par ces attaques ont connu en 2020 une augmentation de plus de 300% par rapport à 2019, passant de moins de 100 millions de dollars à près de 350 millions de dollars. De manière plus globale, les pertes totales engendrées par les malwares pourraient atteindre les 6 trillions de dollars à la fin de l’année 2021. Dès lors, il est intéressant de se pencher sur l’impact et l’évolution récente des pratiques qui entourent l’utilisation des ransomwares.

Depuis, de nouveaux ransomwares n’ont eu de cesse d’apparaître chaque année, constituant aujourd’hui une grande menace pour les institutions et les entreprises. En effet, les revenus générés par ces attaques ont connu en 2020 une augmentation de plus de 300% par rapport à 2019, passant de moins de 100 millions de dollars à près de 350 millions de dollars. De manière plus globale, les pertes totales engendrées par les malwares pourraient atteindre les 6 trillions de dollars à la fin de l’année 2021. Dès lors, il est intéressant de se pencher sur l’impact et l’évolution récente des pratiques qui entourent l’utilisation des ransomwares.

Le ratio du paiement des rançons est quant à lui très compliqué à quantifier à cause de toutes les infections subies par des particuliers et des entreprises qui ne sont pas rapportées aux autorités. Le chiffre varie de 15 à 70% des infectés ayant payé la rançon selon la méthodologie utilisée.

Cependant, une étude de Coveware, « the 2020 ransomware resiliency report» démontre que près de 50% des chefs d’entreprise interrogés refusaient catégoriquement de payer la moindre rançon, suivant ainsi la ligne officielle tenue par les agences de sécurité informatique qui incitent à ne pas payer la rançon. De plus, d’après une étude de Sophos datant de 2020 sur l’état des ransomwares, payer la rançon doublerait les coûts finaux pour les victimes.

Cependant, une étude de Coveware, « the 2020 ransomware resiliency report» démontre que près de 50% des chefs d’entreprise interrogés refusaient catégoriquement de payer la moindre rançon, suivant ainsi la ligne officielle tenue par les agences de sécurité informatique qui incitent à ne pas payer la rançon. De plus, d’après une étude de Sophos datant de 2020 sur l’état des ransomwares, payer la rançon doublerait les coûts finaux pour les victimes.

Source: “The state of ransomware 2020”, Sophos.

Cela s'explique grâce à deux éléments. Payer ne garantit pas nécessairement la récupération complète des données chiffrées, bien que l'occurrence soit rare étant donné que les criminels eux-mêmes récusent ce comportement car il est mauvais pour les affaires. De plus, les coûts de récupération des données, de remise en forme et de nettoyage restent les mêmes, que l’organisation touchée paye la rançon ou non.

Réalisé par Cha Alexandre, Source : Coveware

Les risques cybers font aujourd’hui peser de grandes menaces sur les particuliers, les organisations et les entreprises. Ils peuvent prendre plusieurs formes comme l’espionnage industriel, le déni de service ou encore la perte de crédibilité. Les acteurs économiques et sociaux, a fortiori dans les secteurs stratégiques, ont donc tout intérêt à mettre en place des stratégies de cyber résilience, de prévention et de réaction efficaces afin de se défendre efficacement. Augmentation de la surface d’attaque

L’Internet of Things (IoT) joue aujourd’hui un rôle croissant dans la vie quotidienne des individus. De plus, ces appareils ne sont jamais construits en prenant en compte l’aspect sécuritaire. Cela donne lieu à des attaques dignes de films de science-fiction comme celle ayant eu lieu en 2017 dans un casino nord américain (10 gigabit de données volées). Les attaquants ont utilisé comme point d’entrée un aquarium connecté. Le développement et l’augmentation du nombre d’appareils connectés représentent autant de failles potentielles.

De plus, le développement de la domotique dans les habitations représente un danger potentiel. En effet, des attaquants pourraient prendre en otage une habitation en coupant le chauffage en plein hiver, en allumant les appareils électroménagers, etc.

Ajouté à cela la flexibilité apportée par le télétravail rendant les réseaux d’entreprise encore plus fragiles, on se retrouve alors face à une augmentation conséquente de la surface d’attaque.

In fine, l’augmentation de la surface d’attaque est un marqueur, au même titre que l’augmentation des revenus générés par les rançongiciels, du développement et de la bonne santé de ce secteur.

Typologie de ransomware

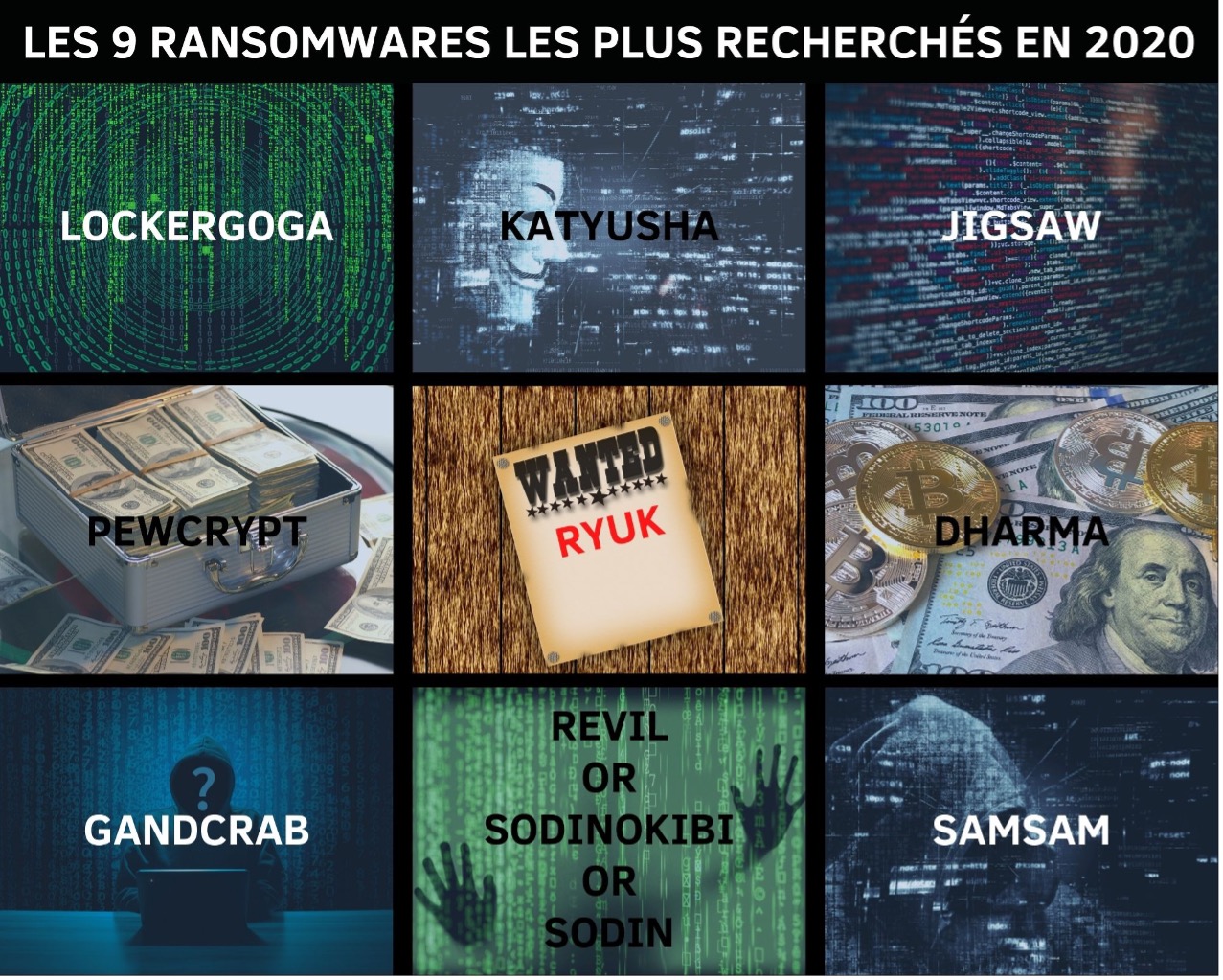

Réalisé par Rémi Martin. Source : ENISA.

Ces 9 ransomwares sont les plus prégnants en 2020 dans le paysage cyber mondial. Bien que ces malwares comportent différentes spécificités, il reste néanmoins possible d’établir des rapprochements entre lesdits logiciels sur la base de leur code source ou de leur mode opératoire. En effet, Lockergoga et Ryuk, en plus de se ressembler sur plusieurs points comme le démontre l’Anssi, et Samsam, sont tous les trois des logiciels de ciblage qui mettent plusieurs semaines à porter leurs fruits, contrairement à Sodin ou Jigsaw qui visent le plus grand nombre en demandant des rançons très abordables. Finalement, il existe une troisième catégorie qui est celle des RaaS, dont font partie Dharma et Gandcrab, vendus pour quelques milliers de dollars sur des forums. Au-delà du prix de vente, cela permet aux créateurs de ces logiciels de récupérer une partie des rançons amassées.

De tous ces rançongiciels, seulement deux se trouvent être des virus destinés à être diffusés au plus grand nombre. En effet, Sodin et Jigsaw font tous deux partie de l’ancienne garde. Ce constat nous amène à nous pencher sur les tendances sous-entendues par ces différences dans les modes opératoires et de diffusion de ces logiciels malveillants.

Dynamiques de changement :

On distingue ici les tendances lourdes soit “les phénomènes inscrits dans un passé plus ou moins lointain, empreints d’une dynamique qui ne peut s’interrompre demain”, des facteurs d’incertitudes majeurs, à savoir “les domaines ouverts à différents futurs possibles dont l’impact peut être majeur."

Première tendance, le ransomware-as-a-service (RaaS)

Le RaaS est un kit simplifiant la mise en œuvre d’une attaque par ransomware. Il est vendu sur le darknet par des organisations cybercriminelles qui perçoivent leurs bénéfices au travers d’un prix d’achat, d’abonnements ou d’un pourcentage des rançons perçues. Il est intéressant de noter que certains rançongiciels utilisés par des cybercriminels sont par la suite adaptés, commercialisés et utilisés en tant que RaaS, comme par exemple Phobos. L’apparition des RaaS explique la prolifération rapide des attaques par ransomwares dont l’ANSSI estime qu’ils représentaient la majorité des attaques par rançongiciels en 2020. En effet, le niveau de technicité nécessaire pour opérer un RaaS est moins élevé que celui pour le développer et l'exécuter soi-même.

De plus, les créateurs de RaaS agissent comme de véritables éditeurs de logiciels. En ce sens, ils mettent en place un service prêt à l’emploi, une commercialisation sophistiquée (site web, différents niveaux d’abonnements) ainsi qu’un support, un service après-vente ou encore certaines mises à jour et améliorations des services. La plupart des RaaS sont accessibles au grand public et certains sont même directement accessibles en open source. Ainsi, en démocratisant l’accès à un arsenal de cyber-attaques, on démultiplie le nombre de cybercriminels potentiels, et ce, probablement au sein-même des entreprises.

Deuxième tendance, le Big Game Hunting

Là où auparavant les assaillants visaient la propagation massive d’un ransomware générique, les cybercriminels tendent aujourd’hui à étudier, cibler et individualiser leurs attaques. Cette individualisation de l’attaque peut prendre plusieurs formes que ce soit au niveau de l’ajustement de la rançon, aux revenus de l’entreprise ciblée (Netwalker) ou encore à travers l’individualisation de l’échantillon du malware à sa cible (DarkSide).

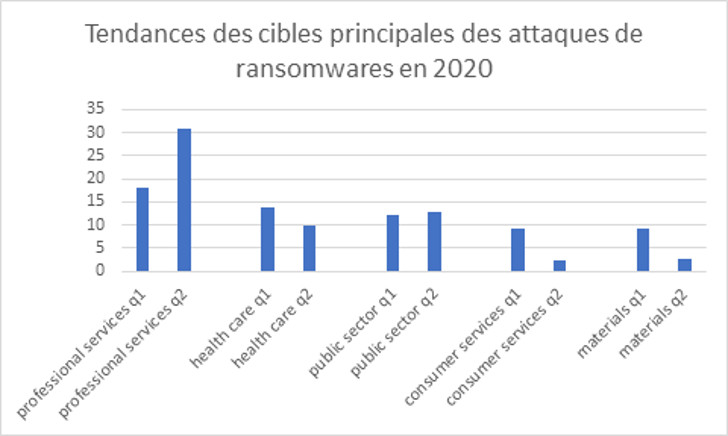

De plus, ces évolutions s’accompagnent d’une approche plus ciblée des grandes entreprises et des organismes vitaux tels que les hôpitaux qui sont en mesure de payer des rançons bien plus élevées que les petites entreprises ou les particuliers. Selon l’Agence européenne chargée de la sécurité des réseaux et de l'information (ENISA) les secteurs les plus touchés sont les organisations gouvernementales, les établissements scolaires, le secteur de la santé ou encore les sociétés de services informatiques (MSP).

Troisième tendance, la Double Extorsion

Initiée par le rançongiciel Maze en 2019, cette méthode consiste à associer le chiffrement et l’exfiltration de données sensibles dans le but d’exercer un chantage supplémentaire en menaçant de les diffuser. Ces menaces sont généralement limitées dans le temps et peuvent s’accompagner d’une diffusion publique progressive des données pour accroître la pression sur les victimes et les contraindre à payer.

Que les victimes payent ou non, ces données ainsi collectées peuvent par la suite être mises aux enchères sur le Darknet afin de maximiser les gains liés à l’attaque, comme ce fut le cas pour les différents cas de fuites de données de santé. Cependant, dans une volonté de générer toujours plus de revenus, les cybercriminels ne se contentent plus de choisir leurs cibles selon un rapport rançon potentielle - vulnérabilité mais prennent désormais en compte la valeur potentielle des données subtilisables à l’instar du ransomware Sodinokibi.

Profitant du piratage du cabinet d’avocat Brubman Shire Meiselas & Sacks, les cybercriminels avaient alors mis aux enchères certaines données collectées dont celles concernant des célébrités comme Lady Gaga, Madonna ou encore Donald Trump. Certains opérateurs communiquent d’ailleurs certaines données volées aux médias comme les opérateurs d’Egregor tandis que d’autres mettent en place des accès VIP destinés aux médias sur leurs sites comme pour le rançongiciel Darkside.

Facteur d’incertitudes, structuration et collaboration des organisations cybercriminelles

Ainsi, à partir d’un seul et même larcin un groupe de cybercriminels peut générer jusqu'à 3 revenus : rançon de déchiffrement, double extorsion et vente des données subtilisées. Ces revenus peuvent être d’autant plus importants si les éditeurs instaurent une déclinaison Ransomware as a Service de leur logiciel originel.

Cette évolution du modèle économique des ransomwares va de paire avec une structuration des organisations cybercriminelles comme Jokeroo, Lazarus, REvil ou encore Egregor. Comme vu précédemment, il est possible d’observer une véritable professionnalisation des activités ransomwares : éditeurs, commerciaux, support, service après-vente, ciblage, conseil, etc. Les ransomwares deviennent alors le terreau d’un véritable écosystème qui répond à une volonté d'accroître les revenus.

Selon Chainalysi s, le monde de la cybercriminalité est bien plus étriqué qu’il n’y paraît et s’organise en cartels au sein desquels chaque groupe est en réalité responsable d’une multitude de ransomwares différents dont la paternité peut être définie en analysant les codes, les méthodes et les techniques d’attaque. C’est le cas par exemple des ransomwares GandCrab et Sodinokibi ou encore BadRabbit et NotPetya. Cependant, selon l’ANSSI, certains groupes collaborent entre eux que ce soit en hébergeant leurs données respectives ou en partageant leurs savoir-faire et compétences techniques. Dans le cas du ransomware Sodinokibi cela s’appliquait même aux clients du ransomware dont , toujours selon l’ANSSI, “les affiliés ou clients étaient spécialisés dans la compromission ciblée de réseaux d’entreprises ce qui favorise un partage des compétences entre éditeurs et exécutants afin de maximiser les revenus générés.

Enfin, les liens démontrés entre certains ransomwares au niveau des canaux de paiement- les nests - démontrent une centralisation de l’écosystème du ransomware. D’après Chainalysis, en 2020, 25 adresses de dépôts ont reçu à elles seules 46% des revenus générés par les ransomwares. De plus, l’utilisation des RaaS nécessite très souvent la participation de penetration testers, exploit sellers et bulletproof hosting services providers, en plus des services de blanchiment d’argent. In fine, l’augmentation drastique du nombre d'acteurs démultiplie mécaniquement le nombre de vulnérabilités du système.

Facteur d’incertitudes, la mise en place d’une coopération internationale pour lutter contre la cybercriminalité

Dans son rapport Internet Organised Crime Threat Assessment de 2017, l’agence européenne d’application de la loi de l’Union européenne (Europol) souligne que la crypto-monnaie est un “facilitateur clé de la cybercriminalité". En effet, il est important de noter le rôle croissant que joue la démocratisation des crypto-monnaies (notamment le Bitcoin et le Monero) dans la multiplication des attaques par rançongiciel.

Cette popularité s’explique par plusieurs facteurs. Dans un premier temps, l'anonymat et la difficile traçabilité des utilisateurs permettent à des cybercriminels d'œuvrer dans une certaine impunité. Dans un second temps, les crypto-monnaies ont cette particularité d’avoir des taux de changes élevés ce qui permet de faciliter le prélèvement et le blanchiment de grosses sommes d'argent. Ainsi la question du contrôle de ces crypto-monnaies revêt une importance primordiale dans la lutte contre la cybercriminalité internationale. Si les Etats sont aujourd’hui plus préoccupés par la menace que représente ces devises pour leurs souverainetés monétaires, il faudrait davantage mettre l’accent sur la nécessité de contrôler ces monnaies décentralisées afin d’endiguer le développement des réseaux cybercriminels.

Plus largement, la structuration et la collaboration des groupes cybercriminels amènent à la formation de réseaux cybercriminels internationaux. De ce fait, lutter contre ces nouvelles structures demande des moyens considérables ainsi qu’une collaboration interétatique. En l'occurrence, les actions d’ampleur telle que le démantèlement d’Emotet en janvier 2021 par Europol sont rares car elles nécessitent une étroite coopération internationale et des investigations sur le temps long. Dans le cas d’Emotet, il aura fallu deux années d’effort et la participation de 8 pays.

Ici il ne faut pas seulement considérer le versant technique et informatique de la lutte contre ces cartels mais également l’aspect politique et juridique. A l’instar de la lutte contre le terrorisme, qui n’est d’ailleurs pas étrangé aux cyberattaques, les organisations internationales doivent mettre en place des normes contraignantes et des moyens d’actions afin de démanteler ces réseaux. Or si certains Etats participent activement à la lutte contre la cybercriminalité, d’autres tendent à jouer avec le feu en fermant les yeux sur des activités cyber illicites voire en ayant recours à ces groupes comme des auxiliaires informels des intérêts étatiques.

Facteur d’incertitudes, le développement de l’assurance cyber et des moyens de défense ainsi que leurs impacts sur la prolifération des ransomwares

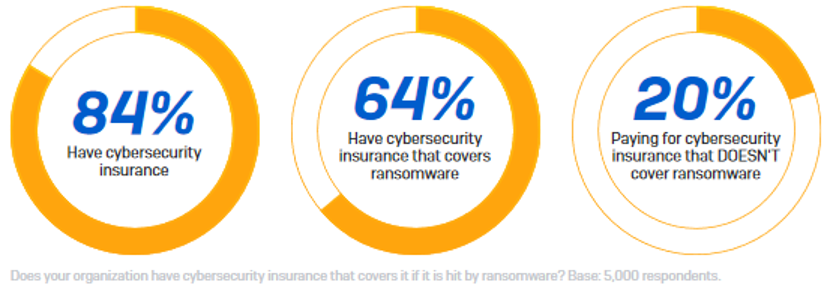

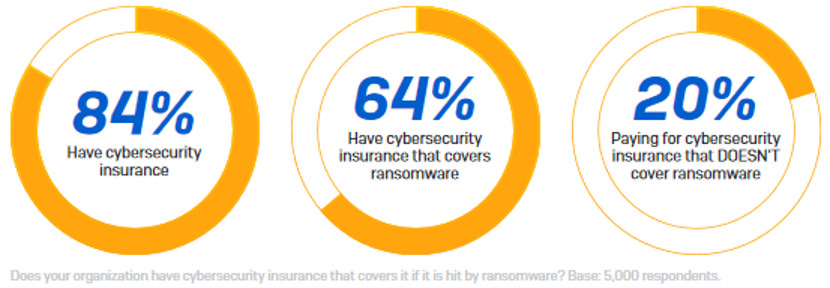

D’après Sophos, 84 % des entreprises déclarent avoir souscrit à une assurance cyber sécurité. Cependant, seules 64 % d'entre elles détiennent une assurance cyber sécurité qui couvre les ransomwares.

Première tendance, le ransomware-as-a-service (RaaS)

Le RaaS est un kit simplifiant la mise en œuvre d’une attaque par ransomware. Il est vendu sur le darknet par des organisations cybercriminelles qui perçoivent leurs bénéfices au travers d’un prix d’achat, d’abonnements ou d’un pourcentage des rançons perçues. Il est intéressant de noter que certains rançongiciels utilisés par des cybercriminels sont par la suite adaptés, commercialisés et utilisés en tant que RaaS, comme par exemple Phobos. L’apparition des RaaS explique la prolifération rapide des attaques par ransomwares dont l’ANSSI estime qu’ils représentaient la majorité des attaques par rançongiciels en 2020. En effet, le niveau de technicité nécessaire pour opérer un RaaS est moins élevé que celui pour le développer et l'exécuter soi-même.

De plus, les créateurs de RaaS agissent comme de véritables éditeurs de logiciels. En ce sens, ils mettent en place un service prêt à l’emploi, une commercialisation sophistiquée (site web, différents niveaux d’abonnements) ainsi qu’un support, un service après-vente ou encore certaines mises à jour et améliorations des services. La plupart des RaaS sont accessibles au grand public et certains sont même directement accessibles en open source. Ainsi, en démocratisant l’accès à un arsenal de cyber-attaques, on démultiplie le nombre de cybercriminels potentiels, et ce, probablement au sein-même des entreprises.

Deuxième tendance, le Big Game Hunting

Là où auparavant les assaillants visaient la propagation massive d’un ransomware générique, les cybercriminels tendent aujourd’hui à étudier, cibler et individualiser leurs attaques. Cette individualisation de l’attaque peut prendre plusieurs formes que ce soit au niveau de l’ajustement de la rançon, aux revenus de l’entreprise ciblée (Netwalker) ou encore à travers l’individualisation de l’échantillon du malware à sa cible (DarkSide).

De plus, ces évolutions s’accompagnent d’une approche plus ciblée des grandes entreprises et des organismes vitaux tels que les hôpitaux qui sont en mesure de payer des rançons bien plus élevées que les petites entreprises ou les particuliers. Selon l’Agence européenne chargée de la sécurité des réseaux et de l'information (ENISA) les secteurs les plus touchés sont les organisations gouvernementales, les établissements scolaires, le secteur de la santé ou encore les sociétés de services informatiques (MSP).

Troisième tendance, la Double Extorsion

Initiée par le rançongiciel Maze en 2019, cette méthode consiste à associer le chiffrement et l’exfiltration de données sensibles dans le but d’exercer un chantage supplémentaire en menaçant de les diffuser. Ces menaces sont généralement limitées dans le temps et peuvent s’accompagner d’une diffusion publique progressive des données pour accroître la pression sur les victimes et les contraindre à payer.

Que les victimes payent ou non, ces données ainsi collectées peuvent par la suite être mises aux enchères sur le Darknet afin de maximiser les gains liés à l’attaque, comme ce fut le cas pour les différents cas de fuites de données de santé. Cependant, dans une volonté de générer toujours plus de revenus, les cybercriminels ne se contentent plus de choisir leurs cibles selon un rapport rançon potentielle - vulnérabilité mais prennent désormais en compte la valeur potentielle des données subtilisables à l’instar du ransomware Sodinokibi.

Profitant du piratage du cabinet d’avocat Brubman Shire Meiselas & Sacks, les cybercriminels avaient alors mis aux enchères certaines données collectées dont celles concernant des célébrités comme Lady Gaga, Madonna ou encore Donald Trump. Certains opérateurs communiquent d’ailleurs certaines données volées aux médias comme les opérateurs d’Egregor tandis que d’autres mettent en place des accès VIP destinés aux médias sur leurs sites comme pour le rançongiciel Darkside.

Facteur d’incertitudes, structuration et collaboration des organisations cybercriminelles

Ainsi, à partir d’un seul et même larcin un groupe de cybercriminels peut générer jusqu'à 3 revenus : rançon de déchiffrement, double extorsion et vente des données subtilisées. Ces revenus peuvent être d’autant plus importants si les éditeurs instaurent une déclinaison Ransomware as a Service de leur logiciel originel.

Cette évolution du modèle économique des ransomwares va de paire avec une structuration des organisations cybercriminelles comme Jokeroo, Lazarus, REvil ou encore Egregor. Comme vu précédemment, il est possible d’observer une véritable professionnalisation des activités ransomwares : éditeurs, commerciaux, support, service après-vente, ciblage, conseil, etc. Les ransomwares deviennent alors le terreau d’un véritable écosystème qui répond à une volonté d'accroître les revenus.

Selon Chainalysi s, le monde de la cybercriminalité est bien plus étriqué qu’il n’y paraît et s’organise en cartels au sein desquels chaque groupe est en réalité responsable d’une multitude de ransomwares différents dont la paternité peut être définie en analysant les codes, les méthodes et les techniques d’attaque. C’est le cas par exemple des ransomwares GandCrab et Sodinokibi ou encore BadRabbit et NotPetya. Cependant, selon l’ANSSI, certains groupes collaborent entre eux que ce soit en hébergeant leurs données respectives ou en partageant leurs savoir-faire et compétences techniques. Dans le cas du ransomware Sodinokibi cela s’appliquait même aux clients du ransomware dont , toujours selon l’ANSSI, “les affiliés ou clients étaient spécialisés dans la compromission ciblée de réseaux d’entreprises ce qui favorise un partage des compétences entre éditeurs et exécutants afin de maximiser les revenus générés.

Enfin, les liens démontrés entre certains ransomwares au niveau des canaux de paiement- les nests - démontrent une centralisation de l’écosystème du ransomware. D’après Chainalysis, en 2020, 25 adresses de dépôts ont reçu à elles seules 46% des revenus générés par les ransomwares. De plus, l’utilisation des RaaS nécessite très souvent la participation de penetration testers, exploit sellers et bulletproof hosting services providers, en plus des services de blanchiment d’argent. In fine, l’augmentation drastique du nombre d'acteurs démultiplie mécaniquement le nombre de vulnérabilités du système.

Facteur d’incertitudes, la mise en place d’une coopération internationale pour lutter contre la cybercriminalité

Dans son rapport Internet Organised Crime Threat Assessment de 2017, l’agence européenne d’application de la loi de l’Union européenne (Europol) souligne que la crypto-monnaie est un “facilitateur clé de la cybercriminalité". En effet, il est important de noter le rôle croissant que joue la démocratisation des crypto-monnaies (notamment le Bitcoin et le Monero) dans la multiplication des attaques par rançongiciel.

Cette popularité s’explique par plusieurs facteurs. Dans un premier temps, l'anonymat et la difficile traçabilité des utilisateurs permettent à des cybercriminels d'œuvrer dans une certaine impunité. Dans un second temps, les crypto-monnaies ont cette particularité d’avoir des taux de changes élevés ce qui permet de faciliter le prélèvement et le blanchiment de grosses sommes d'argent. Ainsi la question du contrôle de ces crypto-monnaies revêt une importance primordiale dans la lutte contre la cybercriminalité internationale. Si les Etats sont aujourd’hui plus préoccupés par la menace que représente ces devises pour leurs souverainetés monétaires, il faudrait davantage mettre l’accent sur la nécessité de contrôler ces monnaies décentralisées afin d’endiguer le développement des réseaux cybercriminels.

Plus largement, la structuration et la collaboration des groupes cybercriminels amènent à la formation de réseaux cybercriminels internationaux. De ce fait, lutter contre ces nouvelles structures demande des moyens considérables ainsi qu’une collaboration interétatique. En l'occurrence, les actions d’ampleur telle que le démantèlement d’Emotet en janvier 2021 par Europol sont rares car elles nécessitent une étroite coopération internationale et des investigations sur le temps long. Dans le cas d’Emotet, il aura fallu deux années d’effort et la participation de 8 pays.

Ici il ne faut pas seulement considérer le versant technique et informatique de la lutte contre ces cartels mais également l’aspect politique et juridique. A l’instar de la lutte contre le terrorisme, qui n’est d’ailleurs pas étrangé aux cyberattaques, les organisations internationales doivent mettre en place des normes contraignantes et des moyens d’actions afin de démanteler ces réseaux. Or si certains Etats participent activement à la lutte contre la cybercriminalité, d’autres tendent à jouer avec le feu en fermant les yeux sur des activités cyber illicites voire en ayant recours à ces groupes comme des auxiliaires informels des intérêts étatiques.

Facteur d’incertitudes, le développement de l’assurance cyber et des moyens de défense ainsi que leurs impacts sur la prolifération des ransomwares

D’après Sophos, 84 % des entreprises déclarent avoir souscrit à une assurance cyber sécurité. Cependant, seules 64 % d'entre elles détiennent une assurance cyber sécurité qui couvre les ransomwares.

Source : Sophos

Face à la prolifération des ransomwares, le nombre de polices d'assurance cyber incluant le paiement des rançons est néanmoins en augmentation. Cependant, des voix s’élèvent pour contrer cette nouvelle pratique qui favorise le paiement des rançons et donc l’attractivité du mode opératoire. Par exemple, l'Office of Foreign Assets Control (OFAC) du Département américain du Trésor dans un “avis sur les risques potentiels de sanctions pour la facilitation des paiements de ransomware ”, daté du 1er octobre 2020, menace “de sanction les entreprises qui facilitent les paiements de ransomware au nom des victimes, y compris les sociétés de cyber assurance (sous certaines conditions)”.

Par ailleurs, les entreprises prennent davantage en compte les risques cyber. Elle renforce ainsi les mesures préventives et sont plus résilientes en cas d’attaque. Par exemple, la démocratisation des tests de pénétration (pentest) et des simulations d’attaques par ransomware pour contrôler et améliorer les moyens de défense ce qui devraient rendre la tâche plus difficile aux cybercriminels. A terme, les entreprises risquent d'être moins disposées à payer les rançons ce qui remettra en question la rentabilité des attaques par ransomwares.

Hypothèses prospectives à l’horizon 2030 :

L’analyse rétrospective accompagnée des tendances lourdes et des incertitudes majeures liées à la menace ransomware décrites ci-dessus ont conduit à l’élaboration des hypothèses prospectives suivantes sur l’état de la menace en 2030 :

En somme, la menace s’adapte en 2030 pour faire face aux efforts conjoints des Etats et des entreprises pour se défendre. Cependant, le recours quasi systématique aux crypto-monnaies et la facilité du mode opératoire rendent les répressions judiciaires très complexes. Il existe finalement un paradoxe entre la volonté générale affichée qui est de combattre la cybercriminalité et les actions de certains Etats qui n’hésitent pas à se servir de ces groupes, à l’instar des mercenaires du web.

- La faiblesse de l’action policière et les importants gains financiers vont favoriser l’émergence d’une cybercriminalité à deux vitesses. D’une part, une cybercriminalité professionnelle organisée autour de puissants cartels qui crée des RaaS et planifie des attaques d’envergure ; d’autre part, une cyberdélinquance de moindre envergure attirée par l'appât du gain et la simplicité d’emploi des nouvelles générations de ransomware.

- Les cibles attaquées seront différentes car les secteurs les plus touchés aujourd’hui ont appris à se protéger des attaques. Devenant moins lucratif, les cybercriminels ont reporté massivement leurs attaques vers des cibles plus vulnérables notamment les particuliers et les TPE-PME mais aussi vers des zones géographiques moins protégées notamment l’Asie.

- La guerre commerciale qui fait rage en 2030 et la complexité pour identifier l’auteur d’une cyberattaque ont favorisé l’utilisation, par un Etat ou l’un de ses proxies, de ransomware comme cyberarme pour déstabiliser ou paralyser l’économie ou les institutions d’un adversaire tout en restant dans l’ombre.

- L’absence de régulation et l’explosion du nombre des crypto-monnaies favorisent le blanchiment d’argent et donc l’implantation durable du modèle économique du ransomware dans le paysage cybercriminel.

- La coopération internationale pour combattre la cybercriminalité peine à s’imposer malgré quelques succès retentissants. Certains pays sont même complaisants à l’égard des cartels cybercriminels devenus tellement riches et puissants qu’ils contribuent à l’économie locale.

En somme, la menace s’adapte en 2030 pour faire face aux efforts conjoints des Etats et des entreprises pour se défendre. Cependant, le recours quasi systématique aux crypto-monnaies et la facilité du mode opératoire rendent les répressions judiciaires très complexes. Il existe finalement un paradoxe entre la volonté générale affichée qui est de combattre la cybercriminalité et les actions de certains Etats qui n’hésitent pas à se servir de ces groupes, à l’instar des mercenaires du web.

Alexandre CHA (RIE4 EGE)

Quentin AMICE (RIE4 EGE)

Rémi MARTIN (SIE24 EGE)

Club Cyber AEGE

Quentin AMICE (RIE4 EGE)

Rémi MARTIN (SIE24 EGE)

Club Cyber AEGE