Pourquoi investir dans la CTI ?

Évolution exponentielle des cyberattaques

Les chiffres varient d’une étude à l’autre mais celles-ci permettent de donner un ordre de grandeur au coût de la cybercriminalité. Selon une étude McAfee menée avec le CSIS , le coût des cyberattaques aurait représenté 1 000 milliards de dollars en 2020. Une étude Cybersecurity Venture estime que ce coût sera multiplié par un facteur 6 en 2021, devenant ainsi la 3ème économie mondiale derrière les États-Unis et la Chine, et par un facteur 10,5 en 2025, atteignant ainsi 10 500 milliards de dollars.

Ces coûts incluent non seulement les coûts directs des cyberattaques, c’est-à-dire la monétisation de l’objet de la perte ; mais surtout les coûts indirects, à savoir le temps d'arrêt et de remise en service sécurisé et nominal du système, l’atteinte à l’image et à la réputation de la victime de l’attaque, engendrant une perte de confiance des parties prenantes et, in fine, des pertes de contrats.

Pourquoi une telle évolution ?

A l’image d’un braquage qui représente des risques pour les exécutants et des moyens d’organisation conséquents (exposition sur le théâtre de l’opération, moyens de déplacement, moyens de communication, armes et autres matériels), une cyberattaque demande finalement peu de moyens pour des effets accrus, sans véritable effort supplémentaire.

La capacité d’agir à distance, l’instantanéité de l’action, l’anonymat des exécutants, des effets d’échelle permettant la multiplication des gains par des attaques lancées en masse ou de plus en plus ciblées via l’ingénierie sociale, sont autant d’arguments qui motivent l’augmentation de la cybercriminalité. En résumé, une faible exposition et une maximisation des profits.

De plus, l’accroissement de l’utilisation des objets connectés, le développement du stockage de données sur cloud et le manque d’implication des salariés dans la démarche cybersécurité, augmentent la surface d’exposition aux cybermenaces et les vulnérabilités associées. La 6ème édition du baromètre annuel du CESIN indique :

« 77% des entreprises estiment que leurs salariés sont sensibilisés à la cybersécurité, mais tous ne semblent pas appliquer les recommandations (63%). D’après les RSSI, les usages numériques des salariés présentent de nombreux risques, et plus particulièrement l’utilisation à des services cloud non approuvés (84%) ou encore la gestion des partages de données à l’initiative des salariés (80%). »

« Les RSSI mettent en avant plusieurs risques à l’utilisation du Cloud, les plus forts étant la non-maîtrise de la chaîne de sous-traitance de l’hébergeur (51%), la difficulté de contrôler les accès par des administrateurs de l’hébergeur (45%) et la non-maîtrise de l’utilisation qui en est faite par les salariés de l’entreprise (44%). 86% des entreprises estiment par ailleurs que les outils fournis par les prestataires de solutions Cloud ne permettent pas de sécuriser les données et qu’il est nécessaire d’utiliser des dispositifs et outils spécifiques. »

Tour d’horizon des cyberattaques et des cyberattaquants

Il est généralement admis 3 grands types de cyberattaques :

- les attaques pour l’information : l’espionnage ;

- les attaques contre l’information : le sabotage ;

- les attaques par l’information : la subversion.

Les motivations des cyberattaquants sont diverses et variées mais la motivation première est d’ordre financier. Les motivations peuvent aussi être d’ordre économique (vol de propriété intellectuelle, vol de données confidentielles, vol de données personnelles), d’ordre idéologique (activisme, politique, religion) ou liée à la vengeance personnelle ou professionnelle.

Afin de mieux connaître les profils des cyberattaquants, il faut garder à l’esprit que derrière chaque attaque, chaque menace, se cache l’action d’un humain ou d’un groupe d’humains, la machine et le cyberespace n’étant que des vecteurs d’atteinte des objectifs. De plus, une fois un système atteint, la persistance de l’attaque peut prendre plusieurs mois avant d’être complètement neutralisée.

Les cyberattaquants peuvent être classés en 2 catégories :

- les acteurs étatiques : États, organisations inter-gouvernementales ;

- les acteurs non étatiques : individus isolés ou organisés (mafias, groupes criminels, cybermercenaires mandatés, ONG) ou encore des entreprises (concurrence).

Il est à noter que les entreprises prennent de plus en plus conscience des cybermenaces. Dans son rapport, le CESIN précise :

« 57% des entreprises déclarent avoir connu au moins une cyber-attaque en 2020 : une vulnérabilité toujours présente donc, malgré un taux en légère baisse par rapport à l’année dernière (65%). »

« Toutefois, seules 46% des entreprises se disent confiantes quant à leur capacité de réponse à une cyber-attaque », un chiffre en légère hausse par rapport à l’année dernière (39%).

« Similairement à l’année dernière, 58% des cyber-attaques ont un impact sur le business, entraînant le plus souvent une perturbation de la production (27%). »

Se renseigner sur les cybermenaces par la CTI fait partie de l’arsenal de cybersécurité à déployer dans les stratégies des organisations.

La CTI : un outil opérationnel d’aide à la prise de décision stratégique

D’une manière générale et tendancielle, ce constat indique que les cyberattaques et donc les cybermenaces, sont en hausse constante.

Se renseigner sur les cybermenaces au travers de la CTI permet de :

- connaître et maîtriser sa surface d’exposition sur Internet ainsi que ses vulnérabilités sur l’ensemble de la chaîne de valeur ;

- connaître les motivations et les profils des cyberattaquants dans son secteur d’activité ;

- mettre en place des barrières préventives face aux menaces et des indicateurs de détection des cyberattaques ;

- d’améliorer continuellement son niveau de cybersécurité, d’être acteur de sa cyberdéfense et d’anticiper les menaces de manière proactive.

La CTI a pour finalité ultime de dissuader les cyberattaquants d’agir, en rendant défavorable le rapport coût de l’attaque versus bénéfice escompté.

La CTI en pratique : le cycle du renseignement appliqué aux cybermenaces

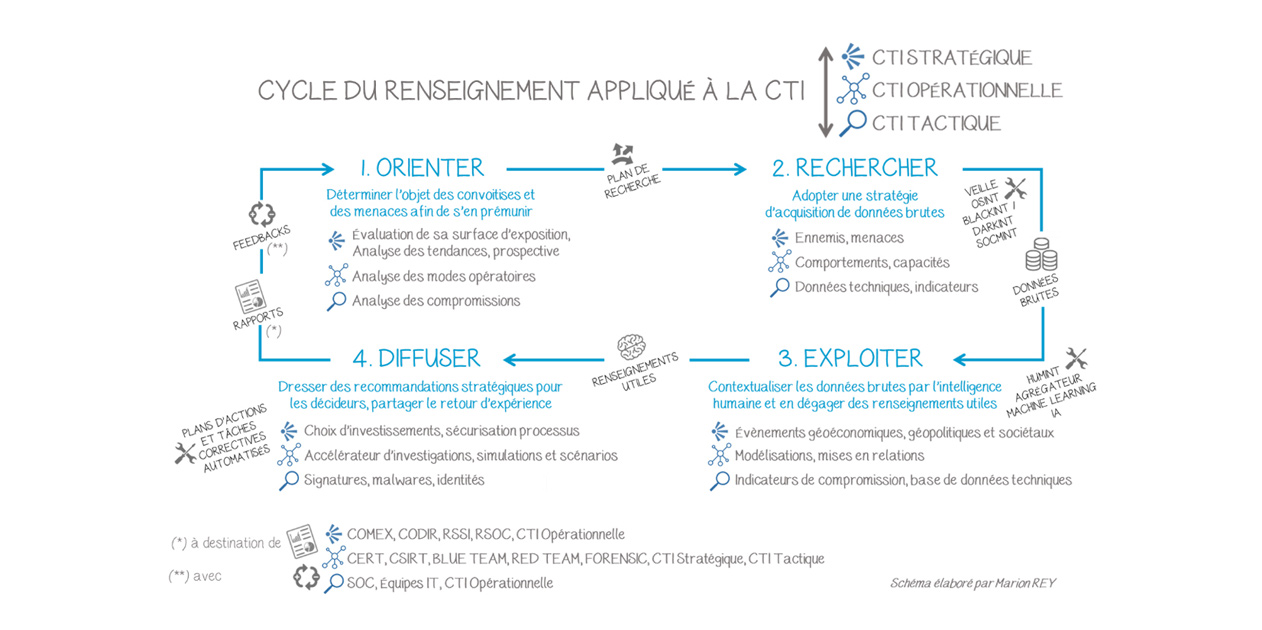

Le cycle du renseignement constitue une boucle d’amélioration continue décomposée en 4 étapes : orienter, rechercher, exploiter et diffuser.

1. Orienter : déterminer l’objet des convoitises et des menaces afin de s’en prémunir

La Threat Exposure Assessment ou l’évaluation de sa surface d’exposition, est l’étape fondamentale et préliminaire à mener pour orienter la CTI. Il s’agit ici de modéliser le contexte géoéconomique, géopolitique et sociétal, appliqué à son secteur d’activité. Cette évaluation pose le cadre qui permet d’analyser et de connaître ses vulnérabilités – les maillons faibles – non seulement au sein de son organisation mais également sur l’ensemble de la chaîne de valeur : collaborateurs, supply chain, partenaires, adversaires ou opposants.

Pour ce faire, toutes les personnes clés pouvant permettre d’identifier et de cibler les données et informations sensibles et les infrastructures critiques de l’organisation doivent être impliquées (COMEX, CODIR, RSSI, RSOC, managers).

De l’identification des vulnérabilités découlera un plan d’orientation stratégique adapté à son activité.

2. Rechercher : adopter une stratégie d’acquisition de données brutes

En se basant sur les orientations, plusieurs techniques ou capteurs peuvent être déployés et combinés en interne et en externe pour avoir une efficacité optimale :

- La veille : elle a pour finalité d’anticiper les risques et de supprimer les angles morts par la pratique d’une surveillance active des cybermenaces dans son secteur d’activité. Cela implique de surveiller les bonnes sources, de manière manuelle ou automatique, de préférence une combinaison des deux.

- L’OSINT : l’Open Source Intelligence ou le renseignement en sources ouvertes est une technique de recherche qui a pour finalité de répondre à des objectifs ciblés. Il s’agit par exemple d’investiguer sur l’origine de cyberattaques, de modes opératoires ou encore de réseaux de cyberattaquants.

- Le BLACKINT/DARKINT : à la différence de l’OSINT, le BLACKINT ou DARKINT s’effectue sur le web caché (Deep Web, Dark Web), c’est-à-dire que les informations ne sont pas facilement accessibles et ne sont pas indexées par les moteurs de recherche classiques. Les activités des cyberattaquants n’étant pas par nature légales, le web caché leur permet d’avoir un certain anonymat. Une grande partie des investigations sont menées sur ce terrain.

- Le SOCMINT : le Social Media Intelligence ou renseignement sur les réseaux sociaux, permet d’obtenir un volume important d'informations sur les menaces, d’identifier des comptes, leur activité, ainsi que les relations entre plusieurs comptes. Les réseaux sociaux font partie intégrante du terrain de jeu des cyberattaquants pour organiser des campagnes de désinformation, dissimuler ou mener des activités malveillantes.

3. Exploiter : contextualiser les données brutes par l’intelligence humaine et en dégager des renseignements utiles

Toutes les données brutes obtenues durant la phase de recherche nécessitent d’être analysée, triées et traitées en recourant à l’intelligence humaine (HUMINT), pour les transformer en informations puis en renseignements. Pour faciliter l’exploitation de ces grands volumes de données, il est possible – et même recommandé – de recourir à des technologies complémentaires à l’analyse humaine (agrégateur de données, machine learning, intelligence artificielle) et à la constitution de bases de données alimentées et mises à jour régulièrement.

Ces données doivent être contextualisées, dans un cadre temporel, géographique, sectoriel, sociologique voire psychologique et reliées aux sources, afin d’éliminer les faux-positifs et les données non utiles. Cette contextualisation permet également de mettre en relation des informations pour en dégager des renseignements en vue de comprendre les motivations, les intentions et les capacités des cyberattaquants ; mais aussi de modéliser des réseaux et des modes opératoires. Ce travail permet de dresser des typologies et des profils de cyberattaquants.

Une fois les renseignements utiles produits, il convient de les formaliser en vue de leur diffusion.

4. Diffuser : dresser des recommandations stratégiques pour les décideurs, partager le retour d’expérience

N’oublions pas que la CTI est un outil opérationnel d’aide à la prise de décision stratégique. Il importe donc d’adapter le langage et le support de restitution des renseignements afin de les rendre intelligibles par les destinataires.

Il peut s’agir de clients ou communautés en interne ou en externe, ayant un profil technique ou non, et des besoins différents. Les supports de diffusion peuvent être des alertes, des rapports ou des synthèses plus ou moins techniques, des cartographies d’acteurs, des modélisations de modes opératoires, des lignes de codes, etc.

Enfin, comme dans toute activité, il est nécessaire d’effectuer des retours d’expériences périodiques par un dialogue entre les destinataires des diffusions et les analystes. Dans chacune des phases, il convient d’identifier les activités à forte valeur ajoutée de celles à non-valeur ajoutée afin de les éliminer, et d’identifier les renseignements utiles de ceux non utiles en vue de les isoler.

Le retour d’expérience, ou feedback, constitue la dernière pierre angulaire au cycle du renseignement, dont l’objectif est d’apporter de la robustesse à la démarche CTI.

3 niveaux de CTI : 3 applications distinctes pourtant interdépendantes et complémentaires

Comme nous l’avons vu, la CTI alimente plusieurs destinataires ayant des besoins différents. Pour ce faire, cette démarche globale est décomposée en 3 niveaux spécifiques complémentaires et interdépendants ayant chacun des buts bien précis : stratégique, opérationnel et technique.

CTI stratégique : Analyse des tendances

L’objectif au niveau stratégique est de dresser un panorama des cyberattaquants et des menaces actuelles, émergeantes et à venir dans son secteur d’activité afin d’adapter sa posture de cyberdéfense. Il s’agit ici de se projeter vers l’avenir, sur le temps long, dans une démarche prospective, en prenant en compte l’impact des évènements géoéconomiques, géopolitiques et sociétaux. La CTI stratégique cherche à répondre à la question « qui pourrait m’attaquer et pourquoi ? »

Les livrables sont le plus souvent formalisés en alertes, rapports, synthèses, tableaux de bord, intelligibles au plus haut niveau de l’organisation (COMEX, CODIR, RSSI, RSOC) mais aussi par les employés, dans une démarche de sensibilisation.

L’analyse des tendances permet de prendre des décisions stratégiques en matière d’investissement dans les infrastructures de cyberdéfense et de sécurisation des processus, qui rappelons-le, doivent s’adapter à l’évolution des menaces.

CTI opérationnelle : Analyse des modes opératoires

L’objectif au niveau opérationnel est de comprendre les modes opératoires (TTP : Tactic, Technic and Procedures) mis en œuvre par les cyberattaquants et de les modéliser. La mise en relation de différents objets – empreintes cryptographiques, adresses IP, noms de domaine, réseaux, outils, malwares, profils – permet de reconstituer une attaque, de comprendre la logique et les comportements des attaquants afin de s’en prémunir. La CTI opérationnelle cherche à répondre à la question « où les attaques ont-elles lieu et comment sont-elles mises en œuvre dans mon secteur d’activité ? »

Les livrables peuvent prendre des formes diverses, tels que des alertes, des rapports, des cartographies et des fiches techniques, à destination :

- des équipes CERT/CSIRT (réponse à incident, Blue Team), en fournissant une aide à la contextualisation, agissant comme un accélérateur d’investigation et permettant d’enrichir les bases de données ;

- des équipes Red team (Pentest – tests de pénétration) en fournissant des renseignements clés pour les activités de simulation, l’établissement de scénarios reproduisant des attaques types dans le secteur d’activité, afin de tester la défense des clients ;

- des équipes FORENSIC en fournissant des renseignements clés pour les activités d’investigations légales en cas d’atteinte aux systèmes d’informations et infrastructures critiques.

Le standard de modélisation des attaques informatiques MITRE ATT&CK est un bon point de départ dans l’analyse des modes opératoires et des comportements des attaquants. Il constitue également une base de données open source régulièrement enrichie. STIX est un outil complémentaire, également disponible en open source pour modéliser des objets en relation et utiliser un langage commun entre les différents niveaux de CTI. En ayant une connaissance fine des menaces et des attaques, il est possible d’automatiser des tâches correctives et des plans d’actions en réponse à incident lorsqu’une attaque est avérée dans un système d’information.

CTI tactique : Analyse des compromissions

L’objectif au niveau technique est de détecter de nouvelles menaces, de nouvelles méthodes d’investigations, de découvrir de nouveaux modes opératoires, en vue de mettre au point des indicateurs de compromission. La CTI technique cherche à répondre à la question « de quoi parle-t-on techniquement et quelles sont les caractéristiques techniques associées à une attaque, un malware ? »

Les livrables peuvent prendre des formes diverses, tels que des alertes, des rapports, des fiches techniques, des lignes de code, des signatures ou des identités, à destination du SOC et des équipes techniques.

L’analyse des compromissions permet d’enrichir les bases de données, pour permettre aux équipes du SOC et aux équipes IT de décider des mesures préventives ainsi que des indicateurs de compromission adaptés à implémenter dans les systèmes d’informations et infrastructures critiques.

Les cybermenaces étant omniprésentes, la mise en place d’une démarche CTI représente un investissement gage de sûreté et de robustesse pour les entreprises et participe à la résilience des organisations. Chaque niveau de CTI contribue à la prise de décision stratégique, en remontant les alertes et renseignements aux bons niveaux décisionnels. Chaque décisionnaire peut ainsi adapter les mesures en matière de cyberdéfense tout en étant réactif mais surtout proactif face aux cybermenaces. Il est alors convenu de parler de CTI actionnable.

Pour aller plus loin :

DARKINT/BLACKINT appliqué à la CTI :

Hawkeye, Dark Web and Threat Intelligence (DARKINT) , 31 décembre 2020.

SOCMINT appliqué à la CTI :

Trendmicro, Hunting threats on Twitter : How social media can be used to gather actionnable threat intelligence , 30 juillet 2019.

CERT/CSIRT : Computer Emergency Response Team / Computer Security Incident Response Team.

ANSSI, CERT-FR, Les CSIRT .

FORENSIC : Méthode d’investigation légale engagée à la suite d’une attaque avérée, en vue de rechercher des preuves numériques dans le cadre d’une enquête judiciaire.

FireEye, Comprendre la Role-Based Intelligence , 1er octobre 2019.