Éléments de compréhension

Pendant plus de 14 heures, une lutte acharnée pour le contrôle du réseau a lieu avant de pouvoir reprendre la diffusion de contenus pré-enregistrés. Les opérations conjointes avec l’ANSSI se

termineront plus d’un mois après

, lors de la bascule vers un nouveau réseau sécurisé et exempt des traces de l’attaque. Les conséquences se chiffrent en millions d’euros perdus et l’image de la chaîne est fortement dégradée. Au total, il est estimé que l’attaque engendre 5 millions d’euros de perte la première année, 3 millions la suivante. La chaîne annonce investir 10 millions dans sa cybersécurité et

signe un contrat avec Airbus

.

Cette attaque est historique pour bien des raisons : elle cible directement le soft power français dans une période marquée par les attentats de janvier 2015 qui sera suivis de près en novembre de la même année. Le professionnalisme de l’attaque est inédit et la preuve d’une grande préparation, d’une forte détermination et de moyens conséquents. Un des marqueurs de la gravité de l’attaque réside dans les réactions provoquées au plus haut niveau de l’état. Le Premier ministre, le ministre de l’Intérieur, la ministre de la Culture et de la Communication et le ministre des Affaires étrangères se rendent tous au siège de TV5 Monde. La raison principale de ce déplacement est liée au premier point cité ci-dessus, c’est une attaque contre le soft-power français, la caractérisant de ce fait comme une attaque d’influence contre un Etat et une vision du monde.

TV5 Monde n’est pas une chaîne de télévision lambda. Présente avec ses 11 canaux dans les foyers de plus de 350 millions de personnes à travers 200 pays sur les 5 continents pour au total 60 millions de téléspectateurs hebdomadaires , c’est un réel vecteur d’influence pour la francophonie. Pilier du soft power français , lui-même défini comme « la capacité d’un État à influencer et à orienter les relations internationales en sa faveur par un ensemble de moyens autres que coercitifs », TV5 Monde présente une vision, un ensemble de valeurs et savoir-faire propres à la l’hexagone. Dans un contexte de guerre ouverte mené à l’encontre de l’État Islamique et de menaces terroristes, deux blocs idéologiques s’affrontent dans une lutte armée. Cette lutte prend ici un sens nouveau à travers le caractère immatériel qu’elle revêt, c’est une véritable guerre d’influence qui est née. C’est donc sans surprise et dans la précipitation que le « cyber califat » revendique cette attaque. On apprendra par la suite que l’origine réelle est tout autre, il s’agirait du groupe de cybercriminels russes « APT28 » (plus connu sous le nom de « Fancy Bear ») proche du Kremlin et expert dans les cyberattaques à visée de déstabilisation ou d’influence. Cette dissimulation est une autre composante des attaques d’influence.

Si l’affaire TV5 Monde a marqué les esprits, le contexte international laisse à penser que les attaques d’influence vont être amenées à se reproduire fréquemment. Elles vont variées à la fois dans la forme et dans la méthode employée. On distingue trois types d’attaques qui sont particulièrement courantes pour des opérations de déstabilisation ou d’influence. Il s’agit de la défiguration, des attaques par déni de service et enfin des rançongiciels.

Premièrement, la défiguration consiste à prendre le contrôle d’une plateforme publique, un site web ou bien des réseaux sociaux, et d’en altérer le contenu. Lors de l’attaque de TV5 Monde les pages Facebook et Twitter du média affichait des messages pro-califat menaçant la République Française. L’objectif est d’altérer la crédibilité d’un acteur tout en limitant sa capacité de communication.

Ensuite, les attaques par déni de service ont pour objectif de rendre la cible indisponible. Plusieurs méthodes existent comme la saturation de la bande passante d’un serveur, l’épuisement des ressources systèmes etc. La cible est donc incapable de continuer son activité de manière normale et cela peut créer un déficit énorme en fonction de la durée d’indisponibilité.

Enfin, les rançongiciels sont définis comme étant le moyen d’entrave le plus efficace. En chiffrant complétement les données d’une entité, les attaquants la rendent tout bonnement inopérante.

Cependant elles partagent toutes le même objectif : déstabiliser la cible, la décrédibiliser et lui faire perdre son influence. Elles se présentent à des échelles différentes, que ce soit au niveau régional, national ou international. Les parties prenantes sont elles aussi très variées entre les acteurs économiques et politiques. Finalement, on peut dire que les attaques d’influence sont présentes dans l’ensemble des catégories traditionnellement utilisées pour qualifier les interventions malveillantes au sein du cyberespace (cybercriminalité, cyber espionnage et cyberguerre).

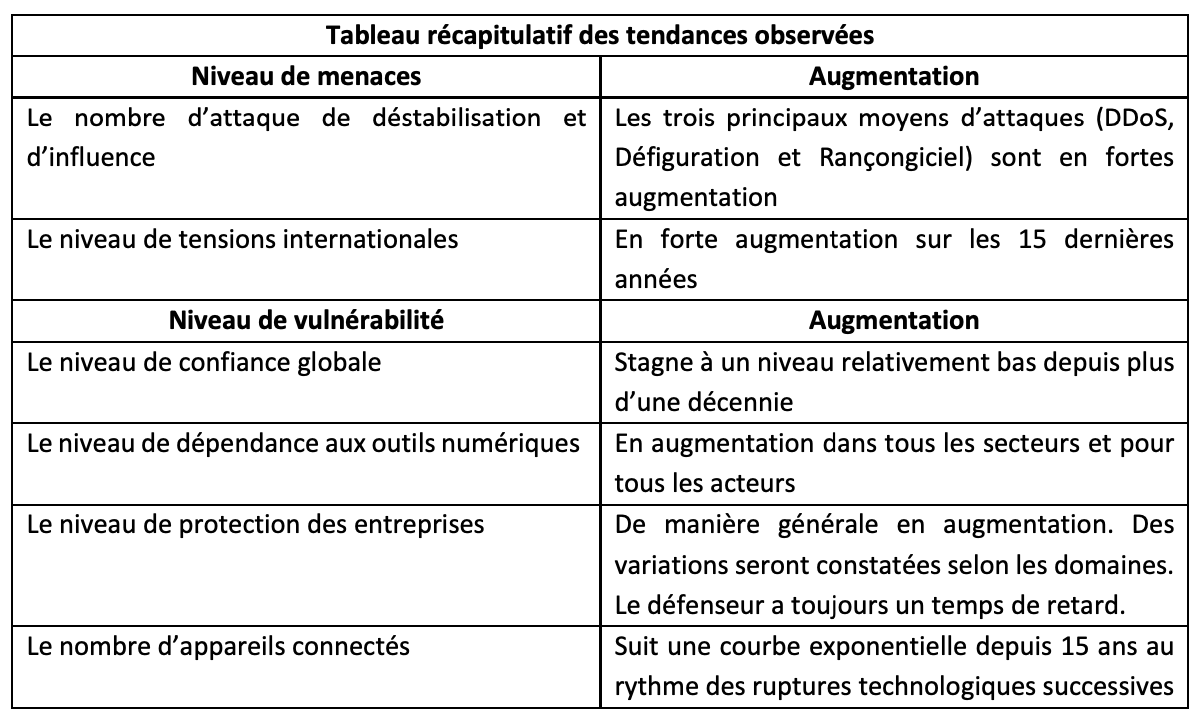

L’objectif de cet article est de fournir des éléments de prospective concernant l’évolution de la menace des attaques de déstabilisation et d’influence à l’horizon 2030. Pour étayer nos prévisions, différents facteurs d’évaluations ont été choisis. Séparés en deux catégories, niveau de menace et niveau de vulnérabilité, ces indicateurs permettent en les couplant avec leurs tendances de développement, de proposer des trajectoires d’évolution. Le niveau de menaces correspond aux facteurs qui viennent accroître le risque qu’une organisation subisse une attaque. Le niveau de vulnérabilité quantifie quant à lui les lacunes ou les faiblesses existantes qui favorisent ce type d’attaques.

Cette attaque est historique pour bien des raisons : elle cible directement le soft power français dans une période marquée par les attentats de janvier 2015 qui sera suivis de près en novembre de la même année. Le professionnalisme de l’attaque est inédit et la preuve d’une grande préparation, d’une forte détermination et de moyens conséquents. Un des marqueurs de la gravité de l’attaque réside dans les réactions provoquées au plus haut niveau de l’état. Le Premier ministre, le ministre de l’Intérieur, la ministre de la Culture et de la Communication et le ministre des Affaires étrangères se rendent tous au siège de TV5 Monde. La raison principale de ce déplacement est liée au premier point cité ci-dessus, c’est une attaque contre le soft-power français, la caractérisant de ce fait comme une attaque d’influence contre un Etat et une vision du monde.

TV5 Monde n’est pas une chaîne de télévision lambda. Présente avec ses 11 canaux dans les foyers de plus de 350 millions de personnes à travers 200 pays sur les 5 continents pour au total 60 millions de téléspectateurs hebdomadaires , c’est un réel vecteur d’influence pour la francophonie. Pilier du soft power français , lui-même défini comme « la capacité d’un État à influencer et à orienter les relations internationales en sa faveur par un ensemble de moyens autres que coercitifs », TV5 Monde présente une vision, un ensemble de valeurs et savoir-faire propres à la l’hexagone. Dans un contexte de guerre ouverte mené à l’encontre de l’État Islamique et de menaces terroristes, deux blocs idéologiques s’affrontent dans une lutte armée. Cette lutte prend ici un sens nouveau à travers le caractère immatériel qu’elle revêt, c’est une véritable guerre d’influence qui est née. C’est donc sans surprise et dans la précipitation que le « cyber califat » revendique cette attaque. On apprendra par la suite que l’origine réelle est tout autre, il s’agirait du groupe de cybercriminels russes « APT28 » (plus connu sous le nom de « Fancy Bear ») proche du Kremlin et expert dans les cyberattaques à visée de déstabilisation ou d’influence. Cette dissimulation est une autre composante des attaques d’influence.

Si l’affaire TV5 Monde a marqué les esprits, le contexte international laisse à penser que les attaques d’influence vont être amenées à se reproduire fréquemment. Elles vont variées à la fois dans la forme et dans la méthode employée. On distingue trois types d’attaques qui sont particulièrement courantes pour des opérations de déstabilisation ou d’influence. Il s’agit de la défiguration, des attaques par déni de service et enfin des rançongiciels.

Premièrement, la défiguration consiste à prendre le contrôle d’une plateforme publique, un site web ou bien des réseaux sociaux, et d’en altérer le contenu. Lors de l’attaque de TV5 Monde les pages Facebook et Twitter du média affichait des messages pro-califat menaçant la République Française. L’objectif est d’altérer la crédibilité d’un acteur tout en limitant sa capacité de communication.

Ensuite, les attaques par déni de service ont pour objectif de rendre la cible indisponible. Plusieurs méthodes existent comme la saturation de la bande passante d’un serveur, l’épuisement des ressources systèmes etc. La cible est donc incapable de continuer son activité de manière normale et cela peut créer un déficit énorme en fonction de la durée d’indisponibilité.

Enfin, les rançongiciels sont définis comme étant le moyen d’entrave le plus efficace. En chiffrant complétement les données d’une entité, les attaquants la rendent tout bonnement inopérante.

Cependant elles partagent toutes le même objectif : déstabiliser la cible, la décrédibiliser et lui faire perdre son influence. Elles se présentent à des échelles différentes, que ce soit au niveau régional, national ou international. Les parties prenantes sont elles aussi très variées entre les acteurs économiques et politiques. Finalement, on peut dire que les attaques d’influence sont présentes dans l’ensemble des catégories traditionnellement utilisées pour qualifier les interventions malveillantes au sein du cyberespace (cybercriminalité, cyber espionnage et cyberguerre).

L’objectif de cet article est de fournir des éléments de prospective concernant l’évolution de la menace des attaques de déstabilisation et d’influence à l’horizon 2030. Pour étayer nos prévisions, différents facteurs d’évaluations ont été choisis. Séparés en deux catégories, niveau de menace et niveau de vulnérabilité, ces indicateurs permettent en les couplant avec leurs tendances de développement, de proposer des trajectoires d’évolution. Le niveau de menaces correspond aux facteurs qui viennent accroître le risque qu’une organisation subisse une attaque. Le niveau de vulnérabilité quantifie quant à lui les lacunes ou les faiblesses existantes qui favorisent ce type d’attaques.

Indicateurs de performance des tendances

Niveau de menaces :

- Le nombre d’attaques de déstabilisation et d’influence : ce nombre reflète l’intérêt pour la méthode

- Le niveau de tensions internationales : indicateur très complexe à déterminer, le niveau de tensions entre pays reflète un durcissement des relations internationales qui favorise l’utilisation d’attaques d’influence et de déstabilisation. Pour approcher au mieux la réalité, le nombre de sanctions internationales qui ont été émises par année sera utilisé comme indicateur.

- Le niveau de confiance globale : si le niveau de confiance globale ne favorise pas les attaques, il les rend plus efficace et augmente leur impact

- Le niveau de dépendance aux outils numériques : en fonction de sa dépendance une entité est plus sensible à une attaque

- Le niveau de protection des entreprises : le niveau de protection des entreprises est un très bon indicateur de la facilité que vont avoir les attaquants à pénétrer le système d’une entreprise

- Le nombre de d’appareils connectés : en fonction du nombre d’appareils connectés un acteur augmente sa surface d’exposition et les vecteurs d’entrée pour les attaques

Le niveau de menace est en forte augmentation. Les trois catégories d’attaques par lesquelles les opérations de déstabilisation et d’influence sont menées connaissent une augmentation rapide. Les attaques de déni de service distribué (DDoS)

ont augmenté de 18.7%

pour dépasser les 10 millions. Au-delà de l’augmentation quantitative, une augmentation de l’intensité des attaques et une diversification des modus operandi utilisés a pu être observée. Environ 9% des attaques ont duré plus de 24h et

leur volume a explosé de 257%

. Le prix moyen pour un service de DDoS est passé de 25 dollars en 2017 à 7 dollars en 2020, marqueur d’une démocratisation et professionnalisation de la menace. Une

corrélation entre la pandémie mondiale qui a marqué 2020 et le nombre d’attaques existe

. Les cybercriminels profitent des périodes de crises pour déstabiliser les cibles les plus sensibles. Les rançongiciels sont eux aussi en plein essor. Une des raisons permettant d’expliquer cette large démocratisation est la professionnalisation des attaquants et l’industrialisation des moyens d’attaques. Le «

Ransomware as A Service

» et les «

Ransomware kits

» sont désormais disponibles sur le Dark Web les rendant facilement accessibles. De fait, tous les indicateurs sont en augmentation

à l’image de ces données

issues des États-Unis entre 2018 et 2020 : le coût global des attaques a bondi de 150%, le coût moyen des rançons a augmenté de 89% et le coût moyen causé par la non-disponibilité des services a explosé de plus de 500%. La défiguration quant à elle dispose de peu de statistiques exploitables mais les experts sont d’accord sur l’augmentation du nombre d’attaque recensées. La France, dans un contexte géopolitique tendu avec la Turquie, a subi

une vague de défiguration en 2020

. Globalement, on reporte une

augmentation de 50% des attaques quotidiennes de défiguration

entre 2019 et 2020. Il faut distinguer les attaques à visée politique et celles à visée économique. Une large partie des attaques de rançongiciels et DDoS sont effectuées dans l’attente d’une rançon de la part de la cible.

Les augmentations des attaques caractéristiques des opérations de déstabilisation et d’influence suivent une tendance naturelle et sont actuellement amplifiées par la pandémie de COVID19. Les tensions internationales et les situations de crise constituent le terreau de ces attaques, il est donc normal de les voir survenir plus fréquemment.

Le nombre de sanctions prises chaque année permet d’évaluer le niveau de tensions internationales. Depuis 2004, leur nombre total a presque doublé et leur taux de succès s’est écroulé jusqu’à passer sous la barre des 20%. Si l’on étudie la composition de ces sanctions en les répartissant par catégorie (sanctions commerciales, restrictions d’armements, assistances militaires limitées, sanctions financières et interdiction de voyager) on remarque que les sanctions commerciales sont restées constantes et qu’elles représentent un faible pourcentage du total. A l’inverse, les sanctions financières et les restrictions de vente d’armes ont augmenté, signe d’une rigidification des relations internationales. Globalement, le niveau de menaces est en augmentation et la tendance ne semble pas s’inverser.

Le niveau de vulnérabilité est aussi en augmentation. Il est évalué grâce au du niveau de confiance global, au niveau de dépendance des outils numériques, au niveau de protection des entreprises et au nombre d’appareils connectés.

Le niveau de confiance globale des populations stagne à un faible niveau depuis maintenant une décennie en Europe. En France, la confiance dans les nouveaux médias se chiffre à 23% et à 40% dans les médias traditionnels . Sur une échelle de 0 qui équivaut à « pas de confiance » à 10 qui équivaut à « confiance totale », les français ont un score de 3 concernant leur système politique. Le niveau de confiance n’a pas un impact sur la facilité avec laquelle une attaque peut être menée mais a un fort impact lorsque l’on regarde les conséquences d’une attaque d’influence ou de déstabilisation. La confiance étant déjà érodée, il sera donc plus difficile selon l’acteur en question de restaurer son image.

Les augmentations des attaques caractéristiques des opérations de déstabilisation et d’influence suivent une tendance naturelle et sont actuellement amplifiées par la pandémie de COVID19. Les tensions internationales et les situations de crise constituent le terreau de ces attaques, il est donc normal de les voir survenir plus fréquemment.

Le nombre de sanctions prises chaque année permet d’évaluer le niveau de tensions internationales. Depuis 2004, leur nombre total a presque doublé et leur taux de succès s’est écroulé jusqu’à passer sous la barre des 20%. Si l’on étudie la composition de ces sanctions en les répartissant par catégorie (sanctions commerciales, restrictions d’armements, assistances militaires limitées, sanctions financières et interdiction de voyager) on remarque que les sanctions commerciales sont restées constantes et qu’elles représentent un faible pourcentage du total. A l’inverse, les sanctions financières et les restrictions de vente d’armes ont augmenté, signe d’une rigidification des relations internationales. Globalement, le niveau de menaces est en augmentation et la tendance ne semble pas s’inverser.

Le niveau de vulnérabilité est aussi en augmentation. Il est évalué grâce au du niveau de confiance global, au niveau de dépendance des outils numériques, au niveau de protection des entreprises et au nombre d’appareils connectés.

Le niveau de confiance globale des populations stagne à un faible niveau depuis maintenant une décennie en Europe. En France, la confiance dans les nouveaux médias se chiffre à 23% et à 40% dans les médias traditionnels . Sur une échelle de 0 qui équivaut à « pas de confiance » à 10 qui équivaut à « confiance totale », les français ont un score de 3 concernant leur système politique. Le niveau de confiance n’a pas un impact sur la facilité avec laquelle une attaque peut être menée mais a un fort impact lorsque l’on regarde les conséquences d’une attaque d’influence ou de déstabilisation. La confiance étant déjà érodée, il sera donc plus difficile selon l’acteur en question de restaurer son image.

Horizon 2030

Les tendances sous-jacentes à la menace que représentent les attaques d’influences et de déstabilisation ont été délivré. Les scénarii suivant se basent sur ces projections pour envisager l’état de la menace en 2030.

- A travers leurs vecteurs d’attaques principaux (DDoS, rançongiciels et défiguration) les attaques d’influence et de déstabilisation vont continuellement augmenter. Elles feront partie intégrante du paysage politique et économique. Elles devront impérativement être prises en compte dans l’élaboration des business models et politiques globales. Les performances des acteurs économiques seront directement reliées à leurs capacités à non seulement être capables de se protéger mais surtout de faire preuve de résilience.

- Avec l’arrivée de nouvelles ruptures technologiques comme la 6G, l’IoT ou encore le Deepfake (superposition d’un visage tiers sur celui d’une personne qui est alors d’agir en gardant l’apparence du tiers) les vecteurs d’attaques sont amenés à se multiplier. Cette multiplication forcera l’émergence d’acteurs spécialisés dans la gestion d’un nombre restreint de type d’attaques.

- La professionnalisation des cybercriminels va se traduire par deux phénomènes : une spécialisation dans un type d’attaque particulier et la mise en place d’une stratégie de diversification. Parallèlement au développement du cyberespace, les acteurs vont axer leurs opérations sur un type d’attaque bien précis et se diversifier grâce à des services annexes. A travers des espaces comme le Dark Web il sera possible d’entrer rapidement en relation avec un fournisseur de logiciel malveillant. Ce fournisseur pourra inclure des services complémentaires au produit principal comme un service après-vente, des fonctionnalités annexes etc. Cette diversification provoquera le passage des cybercriminels dans une ère industrielle et amènera certainement à une densification des liens économiques entre les acteurs du milieu. Les plus puissants constitueront un réseau de sous-traitants afin d’alimenter la stratégie de diversification. L’économie parallèle du cybercrime va continuer à se développer et arrivé à maturité d’ici 2030.

- La facilité d’accès aux services malveillants va augmenter et leurs prix va diminuer. Les entreprises pourront alors mener des attaques de déstabilisations économiques, d’entraves à la recherche et au développement et d’espionnage industrielle sur les concurrents. La difficulté de tracer les attaques et de condamner les auteurs augmentera l’attrait pour ce type de pratique.

- Dans la continuité des tendances précédentes, la séparation entre les activités politiques et commerciales ne cessera de s’accentuer. Les groupes de cybercriminels spécialisés dans la partie économique auront pour objectif de paralyser l’activité de la cible afin de favoriser un éventuel rival ou bien de toucher une rançon. Les groupes spécialisés dans le domaine du politique agiront au nom d’une cause ou d’un état qui aura pour objectif de causer des dommages physiques aux éléments de la chaîne logistique d’un pays (centrales nucléaires, liaisons ferroviaires, gestion de l’eau etc.) ou bien déstabiliser un régime, une démocratie via une guerre d’influence.

Nombre d’éléments caractéristiques des évolutions attendues pour 2030 sont déjà visibles. Ils vont être amenés à se développer de manière prodigieuse au fur et à mesure que le numérique continue son assimilation et que les tensions internationales continuent de grandir. Une des clefs pour faire face à ces évolutions sera l’anticipation des menaces et la préparation des entités dans leur ensemble. Dans un monde où tous les acteurs sont interconnectés, il est essentiel que chacun soit protégé afin de protéger le groupe. La prise de conscience des menaces qui pèsent sur tous doit être accompagnée d’une formation adéquate pour disposer des ressources humaines nécessaires lors des crises à venir.

L’augmentation de la coopération - à toutes les échelles - favorisera un transfert de savoir-faire à la fois défensifs et préventifs. Cela passe par la mise en place de structures stratégiques capables de coordonner les efforts, mener des actions au niveau national voir international tout en faisant preuve de leadership dans la lutte contre les menaces issues du cyberespace. La capacité de construire des entreprises et des institutions résilientes aux attaques constituera un point crucial et une réflexion que nous devons tous mener. Il est illusoire de penser qu’il va être possible d’échapper à toutes les attaques. En prendre conscience c’est comprendre que l’on doit se préparer à surmonter ces attaques et être capable d’assurer un retour à situation initiale le plus rapidement possible. Enfin, d’un point de vue offensif les états doivent se doter d’un arsenal juridique et politique leur permettant de répondre aux attaques et mettre hors service les groupes de cybercriminels et cyberterrorismes identifiés. Il est impératif que ce point soit développé pour assurer la protection des citoyens et des entreprises du futur.

Un questionnement doit être mené sur le niveau d’exposition et de connexion des entreprises et des institutions publiques. Sans remettre en question l’accès au réseau, il est nécessaire de ré-évaluer le tout-Internet afin de réduire l’exposition.

L’augmentation de la coopération - à toutes les échelles - favorisera un transfert de savoir-faire à la fois défensifs et préventifs. Cela passe par la mise en place de structures stratégiques capables de coordonner les efforts, mener des actions au niveau national voir international tout en faisant preuve de leadership dans la lutte contre les menaces issues du cyberespace. La capacité de construire des entreprises et des institutions résilientes aux attaques constituera un point crucial et une réflexion que nous devons tous mener. Il est illusoire de penser qu’il va être possible d’échapper à toutes les attaques. En prendre conscience c’est comprendre que l’on doit se préparer à surmonter ces attaques et être capable d’assurer un retour à situation initiale le plus rapidement possible. Enfin, d’un point de vue offensif les états doivent se doter d’un arsenal juridique et politique leur permettant de répondre aux attaques et mettre hors service les groupes de cybercriminels et cyberterrorismes identifiés. Il est impératif que ce point soit développé pour assurer la protection des citoyens et des entreprises du futur.

Un questionnement doit être mené sur le niveau d’exposition et de connexion des entreprises et des institutions publiques. Sans remettre en question l’accès au réseau, il est nécessaire de ré-évaluer le tout-Internet afin de réduire l’exposition.