Définitions

En France, le terme « donnée stratégique » ne renvoie pas à une notion juridique précise. Il existe différents types de données que l’on peut considérer comme étant « stratégiques ».

Juridiquement, le droit français encadre particulièrement les données à caractère personnelles qui correspondent à « toute information relative à une personne physique identifiée ou qui peut être identifiée, directement ou indirectement, par référence à un numéro d'identification ou à un ou plusieurs éléments qui lui sont propres ».

Il existe également en droit français une sous-catégorie de données personnelles appelées « données sensibles » qui désigne les données à caractère personnel ne pouvant être recueillies ou exploitées qu’avec le consentement explicite des personnes. Elles sont définies et encadrées par l’article 9 du RPGD comme suit :

Juridiquement, le droit français encadre particulièrement les données à caractère personnelles qui correspondent à « toute information relative à une personne physique identifiée ou qui peut être identifiée, directement ou indirectement, par référence à un numéro d'identification ou à un ou plusieurs éléments qui lui sont propres ».

Il existe également en droit français une sous-catégorie de données personnelles appelées « données sensibles » qui désigne les données à caractère personnel ne pouvant être recueillies ou exploitées qu’avec le consentement explicite des personnes. Elles sont définies et encadrées par l’article 9 du RPGD comme suit :

« Le traitement des données à caractère personnel qui révèle l’origine raciale ou ethnique , les opinions politiques , les convictions religieuses ou philosophiques ou l’appartenance syndicale , ainsi que le traitement des données génétiques , des données biométriques aux fins d’identifier une personne physique de manière unique, des données concernant la santé ou des données concernant la vie sexuelle ou l’orientation sexuelle d’une personne physique sont interdits ».

Les données sensibles sont donc une catégorie particulière de données personnelles. Elles nécessitent un niveau de sécurisation supplémentaire et ne peuvent être traitées que selon certaines exceptions listées au second paragraphe de l’article 9 du RGPD.

Outre le caractère stratégique évident des données sensibles, auxquelles il convient de porter une attention particulière quant à leur sécurité, il existe d’autres types de données que les entreprises privées peuvent également considérer comme stratégiques. Ainsi, peuvent notamment être stratégiques les données relevant du secret des affaires. La Directive 2016/943 du Parlement européen en date du 8 juin 2016 définit ainsi comme relevant du secret des affaires toute information sur tout support répondant à trois critères cumulatifs :

- L’information ne doit pas être connue du grand public et des professionnels du secteur

- Elle doit avoir une valeur commerciale en raison de son caractère confidentiel

- Elle doit faire l’objet de mesures de protection "raisonnables”, librement définies par l’entreprise et proportionnelles à sa taille .

Enfin, outre ces dispositions législatives, il est enfin possible de définir comme stratégiques toutes données qui recouvrent des informations confidentielles appartenant au patrimoine informationnel des organisations telles que des informations d’ordre économiques, industrielles ou financières ayant une importance primordiale pour l’entreprise vis-à-vis de son cadre concurrentiel.

Le caractère stratégique de ces différents types de données les rend dès lors cibles de prédation par des individus ou groupes malveillants. En cybersécurité, une violation de données est définie comme étant un « type d'incident au cours duquel des informations (ou une partie d'un système d'information) sont consultées sans l'autorisation appropriée, généralement dans une intention malveillante, ce qui peut entraîner la perte ou l'utilisation abusive de ces informations ».

Bien souvent, les organisations touchées mettent du temps à réaliser qu’elles ont subi une violation de données ce qui multiplie les coûts. En moyenne, une violation de données met 280 jours à être détectée et coûte 3,8 millions de dollars aux entreprises victimes . Plus la taille de l’organisation est importante, plus le coût d’une violation de ses données est, en moyenne, élevé.

Si ces violations de données sont en grande majorité motivées par la valeur marchande attribuée à la donnée et donc l’appât du gain ( 76% des cas en 2019 ), l’atteinte à la confidentialité des données peut parfois être réalisée dans une logique d’espionnage pour le compte d’une entreprise concurrente ou d’un État ( environ 25% des cas en 2019 ).

Le cyber-espionnage étant lui-même défini comme « l'utilisation de réseaux informatiques pour obtenir un accès illicite à des informations confidentielles, généralement celles détenues par un gouvernement ou une autre organisation ».

En 2019, de nombreux rapports révélaient que le cyber-espionnage était considéré comme une menace grandissante par les organismes, gouvernements, mais également industries, hôpitaux, banques, etc...

Ainsi, selon l’European Union Agency for Cybersecurity, 20% des violations de données réalisées sur l’année 2019 étaient réalisées dans une logique de cyber-espionnage. Ces actions sont souvent liées à des motivations géopolitiques si bien que 38% des cybercriminels impliqués entretenaient des liens avec des États-nations . Toujours en 2019, le nombre de cyberattaques soutenues par des services étatiques a augmenté et la tendance reste à la hausse. Ces attaques sont essentiellement mises en place dans le but d’accéder à des données confidentielles telles que des secrets industriels ou politiques afin de se les accaparer, les révéler, ou simplement obtenir un avantage informationnel.

Contrairement à certains autres types de cyberattaques, le cyber-espionnage et les violations de données sont difficilement détectables, car la discrétion et la dissimulation font partie intégrante du processus.

Rétrospective

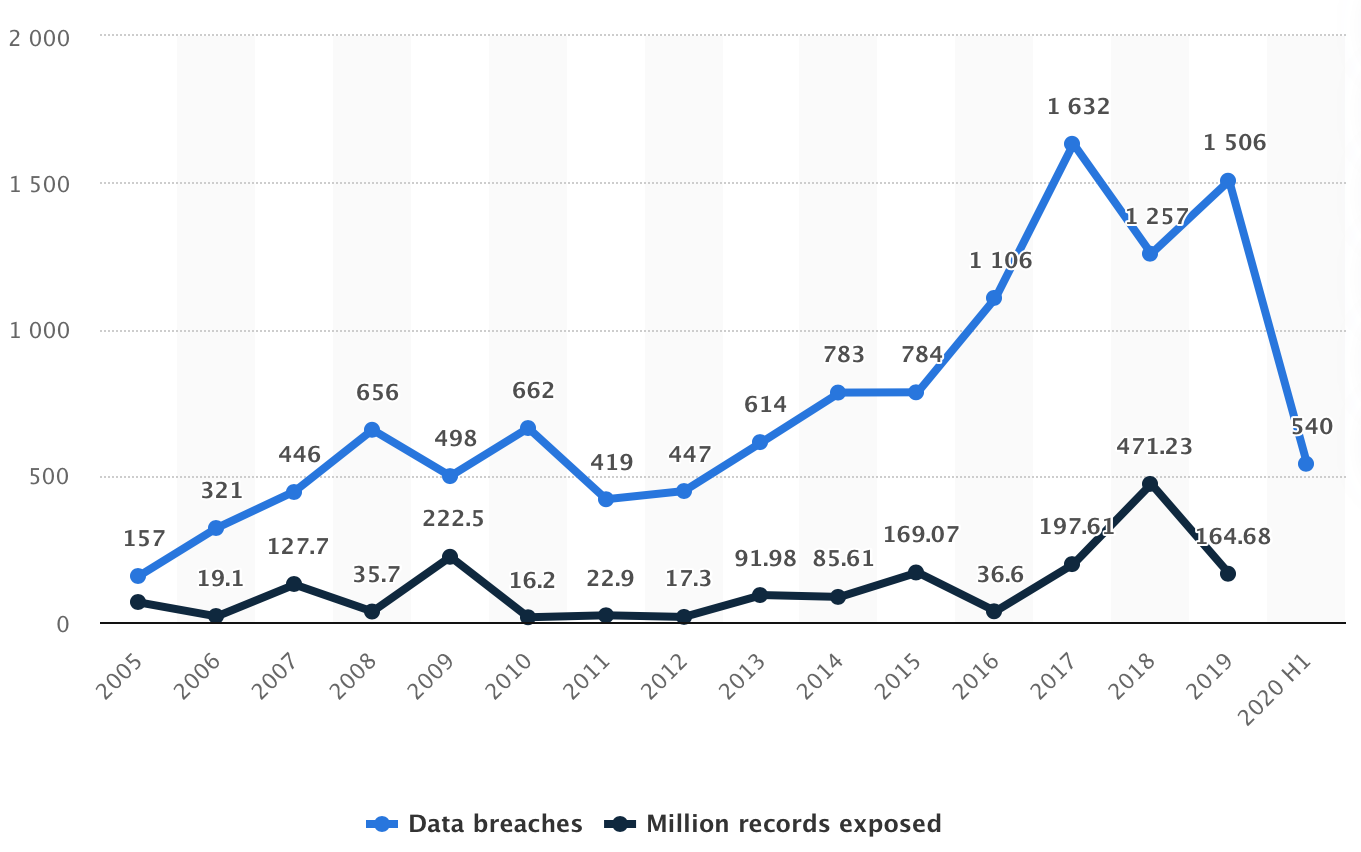

L’exfiltration et la revente de données privées ont toujours été l’un des principaux objectifs des cybercriminels. L’importance qu’ont prise les données numériques dans nos sociétés modernes associées à la forte valeur marchande de certaines données stratégiques explique l’augmentation continue du nombre de violations de données sur les 10 dernières années. En effet, depuis 2010, la

principale motivation des cyberattaques avec violations de données est financière

.

Les techniques utilisées pour mettre la main sur les données sensibles évoluent. Ainsi, en 2016, la plupart des violations de données dans le secteur médical étaient dues à des actes de piratage. En 2019, les piratages restent majoritaires (59%) mais d’autres procédés ont gagné en popularité tels que l’hameçonnage, l’usage de malwares ou les attaques visant à provoquer ou exploiter des erreurs humaines.

Les données personnelles sont en grande partie visées. Malgré un réel effort de protection, elles font toujours l’objet de prédation si bien qu’en 2017, elles représentaient déjà à elles seules 36% des données compromises .

2017 fut une année record pour les violations de données avec notamment un pic atteint de 1632 compromissions aux États-Unis .

L’année suivante, malgré une légère baisse, on ne dénombre pas moins de 1244 violations de données, toujours aux États-Unis, puis de nouveau une hausse à 1506 en 2019 . Il faut souligner que les États-Unis sont également la nation ayant le coût moyen par pays pour une violation de données le plus élevé au monde ( 8,64 millions de dollars en 2020 ).

Les techniques utilisées pour mettre la main sur les données sensibles évoluent. Ainsi, en 2016, la plupart des violations de données dans le secteur médical étaient dues à des actes de piratage. En 2019, les piratages restent majoritaires (59%) mais d’autres procédés ont gagné en popularité tels que l’hameçonnage, l’usage de malwares ou les attaques visant à provoquer ou exploiter des erreurs humaines.

Les données personnelles sont en grande partie visées. Malgré un réel effort de protection, elles font toujours l’objet de prédation si bien qu’en 2017, elles représentaient déjà à elles seules 36% des données compromises .

2017 fut une année record pour les violations de données avec notamment un pic atteint de 1632 compromissions aux États-Unis .

L’année suivante, malgré une légère baisse, on ne dénombre pas moins de 1244 violations de données, toujours aux États-Unis, puis de nouveau une hausse à 1506 en 2019 . Il faut souligner que les États-Unis sont également la nation ayant le coût moyen par pays pour une violation de données le plus élevé au monde ( 8,64 millions de dollars en 2020 ).

En 2020, le nombre de données compromises a doublé comparé à la moyenne relativement stable entre 2010 et 2015. On dénote une hausse drastique à partir de l’année 2016 confirmée l’année suivante. Le domaine de la santé est particulièrement concerné par cette augmentation. Le nombre de personnes victimes d’une violation de données médicales a augmenté de 80 % entre 2017 et 2019 .

Dynamiques de changement

Les tendances lourdes qui affectent le secteur de la donnée sont notamment l’augmentation constante du nombre de données numérisées et stockées en cohérence avec la place centrale qu’a prise aujourd’hui l’informatique au sein de nos sociétés modernes. L’utilisation de l’analyse de données dans les processus décisionnels ainsi que dans les stratégies commerciales rend leur utilisation quasi obligatoire pour conserver un avantage concurrentiel.

Malgré les efforts des organisations pour déployer les mesures de sécurité et prévenir les violations de données, on constate un nombre croissant d'incidents de fuites de données sensibles .

L’année 2020 a également confirmé l’utilisation des serveurs cloud comme un véritable acquis technologique durable . Le recours forcé par l’épidémie de COVID-19 au télétravail généralisé a contribué à pérenniser ces technologies offrant l’accessibilité et l’utilisation des données, quel que soit le lieu géographique. Si les data centers hébergeant les données des clouds appliquent généralement des processus de sécurité draconiens, le recours parfois précipité à ces technologies augmente les erreurs de paramétrage et donc d’exposition des données stockées. De plus, la disponibilité des services clouds sur de nombreux appareils, fixes comme mobiles, induit une multiplication des potentielles failles de sécurité exploitables par les cyberattaquants. La multiplication de ces services rend parfois ces failles impossibles à cartographier par les DSI des entreprises.

A l’occasion de la 6 e édition de son baromètre annuel (2020), le Club des Experts de la Sécurité de l’Information et du Numérique (CESIN) a ainsi rappelé les nouveaux risques inhérents à l’adoption massive des technologies clouds :

Malgré les efforts des organisations pour déployer les mesures de sécurité et prévenir les violations de données, on constate un nombre croissant d'incidents de fuites de données sensibles .

L’année 2020 a également confirmé l’utilisation des serveurs cloud comme un véritable acquis technologique durable . Le recours forcé par l’épidémie de COVID-19 au télétravail généralisé a contribué à pérenniser ces technologies offrant l’accessibilité et l’utilisation des données, quel que soit le lieu géographique. Si les data centers hébergeant les données des clouds appliquent généralement des processus de sécurité draconiens, le recours parfois précipité à ces technologies augmente les erreurs de paramétrage et donc d’exposition des données stockées. De plus, la disponibilité des services clouds sur de nombreux appareils, fixes comme mobiles, induit une multiplication des potentielles failles de sécurité exploitables par les cyberattaquants. La multiplication de ces services rend parfois ces failles impossibles à cartographier par les DSI des entreprises.

A l’occasion de la 6 e édition de son baromètre annuel (2020), le Club des Experts de la Sécurité de l’Information et du Numérique (CESIN) a ainsi rappelé les nouveaux risques inhérents à l’adoption massive des technologies clouds :

« Alors que l’adoption du Cloud est massive, les risques induits restent pourtant bien présents. 51% déclarent un risque fort de non-maîtrise de la chaîne de sous-traitance de l’hébergeur, 45% déplorent des difficultés de contrôle d’accès et 44% de non-maîtrise de l’utilisation par les salariés. En outre, 86% estiment que la sécurisation des données stockées dans le Cloud requiert une adaptation avec des outils ou dispositifs spécifiques. Tandis que 23% signalent le risque d’attaque par rebond depuis l’hébergeur . » - Résultats obtenus lors d’une enquête indépendante auprès d’un panel de RSSI de grandes entreprises françaises .

Les problématiques relatives à l’utilisation des services clouds à distance par les salariés des entreprises sont intimement liées à une pratique risquée et accentuée par la démocratisation du télétravail : le Shadow IT .

Le Shadow IT est défini comme étant « l’utilisation de systèmes informatiques, d’appareils, de logiciels, d’application et de service sans l’approbation explicite du département informatique ».

Concrètement il s’agit de l’utilisation par les employés d’une entreprise ou d’une organisation de solutions externes, non déployées et sécurisées par leur DSI, telle que des messageries privées, des documents type « Google Workspace » ou des drives d’entreprises tierces telles que Dropbox . L’utilisation d’appareil personnels tels que des smartphones ou tablettes mobiles à des fins professionnelles rentre également dans le spectre du Shadow IT .

Bien que celui-ci soit en grande partie motivé par une volonté des employés de travailler plus efficacement à l’aide d’outils parfois plus fluides et complets que ceux proposés par leur entreprise, le Shadow IT comporte des risques de fuites de données sensibles ou de documents stratégiques sur lesquels les DSI ne possèdent aucun contrôle.

Le développement de l’IoT (Internet des objets), le recours au télétravail ainsi que la démocratisation des technologies de stockage cloud semble présager que la pratique du Shadow IT est vouée à se développer et donc à multiplier les risques de violations de données.

L’augmentation du prix de la donnée semble également être une tendance lourde à laquelle les acteurs du cyberespace doivent se préparer. En effet, comparé à l’année 2019, les violations de données en 2020 ont été motivées à 86% par l’appât du gain, laissant une part de 10% au simple cyberespionnage . Les déclarations de fuites de données personnelles ayant presque doublé par rapport à 2019 (58% des violations de données concernent des données personnelles en 2020), la tendance semble démontrer un intérêt croissant de la part des cyberattaquants pour ce type de données prisées.

Enfin, cet intérêt marqué fait écho au rythme toujours croissant des attaques contre le secteur de la santé, manquant souvent de protection face aux cyberattaques et manipulant un nombre très important de données sensibles. En effet, avec une augmentation en France de 24% des violations de données notifiées à la CNIL en 2020, le secteur de la santé reste une des cibles privilégiées des groupes cybercriminels.

Il faut rappeler que le secteur médical est le secteur mettant le plus de temps à contenir une fuite de données avec une moyenne de 103 jours et un coût moyen d’environ 7,13 millions de dollars.

Nombre annuel de violations de données et de dossiers exposés aux États-Unis de 2005 au 1er semestre 2020 (Source : Statista)

Hypothèses de prospective

A l’aune de ces tendances et de ces dynamiques à l’œuvre, il est donc possible de proposer des hypothèses de prospective sur l’état des violations des données à l’horizon 2030.

En premier lieu, si l’on prend en compte la tendance à la hausse sur les 10 dernières années des bénéfices engendrés par la cybercriminalité lors des extractions de données, on peut légitimement penser que le nombre d’attaques va continuer de se multiplier. Le recours de plus en plus fréquent au « Big Game Hunting » (attaques ciblées par ransomware visant à pénétrer une grosse entreprise ainsi qu’à chiffrer et exfiltrer une sélection de données d’importance stratégiques afin de procéder à du chantage) de la part de groupes organisés corrobore le fait qu’il semble aujourd’hui plus rentable pour les cybercriminels de viser spécifiquement certaines données stratégiques prisées plutôt que de mener des attaques de masses. Les logiques de « double extorsion », liant le chantage et la revente de données, permettent même de doubler les bénéfices en faisant payer une rançon aux entreprises tout en revendant par la suite leurs données.

La deuxième hypothèse vise l’augmentation des points d’entrées pour les cyberattaquants avec le déploiement massif des nouvelles technologies basées sur le cloud et l’IOT. Associées au développement du télétravail et la démocratisation du Shadow IT , ces nouvelles technologies font courir un risque important pour les données qu’elles sont amenées à stocker si les efforts nécessaires ne sont pas réalisés en termes de sécurisation des écosystèmes numériques.

La troisième hypothèse vise bien évidemment les organismes de santé, cibles privilégiées des groupes cybercriminels ces dernières années, qui doivent s’attendre à une augmentation continue du nombre d’attaques contre leurs données sensibles .

Enfin, parmi les potentielles menaces qu’il convient d’anticiper, le développement de l’informatique quantique dans les prochaines années et son impact sur la cryptographie peut marquer un tournant dans notre conception de la sécurité du cyberespace. A l’heure où 57% des données sensibles stockées sur les clouds sont protégées par un système de chiffrement , le développement de l’informatique quantique est alors considéré par 72% des organisations comme une préoccupation stratégique majeure pour les 5 prochaines années.

En premier lieu, si l’on prend en compte la tendance à la hausse sur les 10 dernières années des bénéfices engendrés par la cybercriminalité lors des extractions de données, on peut légitimement penser que le nombre d’attaques va continuer de se multiplier. Le recours de plus en plus fréquent au « Big Game Hunting » (attaques ciblées par ransomware visant à pénétrer une grosse entreprise ainsi qu’à chiffrer et exfiltrer une sélection de données d’importance stratégiques afin de procéder à du chantage) de la part de groupes organisés corrobore le fait qu’il semble aujourd’hui plus rentable pour les cybercriminels de viser spécifiquement certaines données stratégiques prisées plutôt que de mener des attaques de masses. Les logiques de « double extorsion », liant le chantage et la revente de données, permettent même de doubler les bénéfices en faisant payer une rançon aux entreprises tout en revendant par la suite leurs données.

La deuxième hypothèse vise l’augmentation des points d’entrées pour les cyberattaquants avec le déploiement massif des nouvelles technologies basées sur le cloud et l’IOT. Associées au développement du télétravail et la démocratisation du Shadow IT , ces nouvelles technologies font courir un risque important pour les données qu’elles sont amenées à stocker si les efforts nécessaires ne sont pas réalisés en termes de sécurisation des écosystèmes numériques.

La troisième hypothèse vise bien évidemment les organismes de santé, cibles privilégiées des groupes cybercriminels ces dernières années, qui doivent s’attendre à une augmentation continue du nombre d’attaques contre leurs données sensibles .

Enfin, parmi les potentielles menaces qu’il convient d’anticiper, le développement de l’informatique quantique dans les prochaines années et son impact sur la cryptographie peut marquer un tournant dans notre conception de la sécurité du cyberespace. A l’heure où 57% des données sensibles stockées sur les clouds sont protégées par un système de chiffrement , le développement de l’informatique quantique est alors considéré par 72% des organisations comme une préoccupation stratégique majeure pour les 5 prochaines années.