Éléments de compréhension

Une attaque par la

supply chain

vise de prime abord un acteur en lien direct avec la cible finale. En compromettant ce maillon, elle mise sur les relations de confiance entre les fournisseurs et les clients afin de passer les défenses de la cible de manière plus aisé qu’avec une approche frontale. La philosophie de ce type d’attaques peut être résumée à travers l’adage suivant : « le niveau de sécurité d’une chaîne est celui du maillon le plus faible ». Les attaques en elles-mêmes peuvent être implémentées de diverses manières. Cependant nous pouvons en distinguer trois types : les attaques sur un acteur commercial, les attaques sur un projet

open source

et enfin l’intervention d’un État dans la conception d’un produit (des soupçons pèsent par exemple sur

Huawei et l’Etat chinois

).

L’affaire SolarWind est l’exemple parfait d’une attaque sur un acteur commercial

,

qui transmet l’infection à ses clients et ses fournisseurs. Un produit de l’entreprise, typiquement un logiciel, est infecté puis se répand dans le réseau à l’aide des mises à jour fournies aux clients. Un client infecté peut ensuite à son tour répandre l’attaque à l’ensemble des parties prenantes de sa

supply chain

.

Les attaques à travers les projets Open Source présentent un caractère dévastateur inégalé. La popularité des librairies Open Source n’a cessé de croître en raison de l’accélération qu’elles procurent au développement informatique. Les statistiques issues du rapport Sonatype 2020 le montrent de manière flagrante avec 150 milliards de composants téléchargés et 90% des applications reposant sur l’Open Source . Sur ces 90%, 10% sont catégorisés comme étant vulnérables. Plus inquiétant encore, les attaques ciblant les composants Open Source ont augmenté de 430% en un an . Ce chiffre s’explique par l’amélioration des réactions des entreprises aux attaques par la supply chain . Les cybercriminels ont légèrement changé leurs tactiques, adoptant une stratégie de distribution vers le bas. En infectant un seul composant qui sera ensuite utilisé par un très grand nombre d’acteurs, ils multiplient leurs chances d’infection d’une cible intéressante.

L’intervention d’un Etat dans la conception d’un produit est à la fois le dernier type retenu mais aussi celui pour lequel il existe le moins de preuves. Il s’agirait par exemple d’une entreprise présente à l’international qui se verrait demander de modifier légèrement son produit afin de laisser son Etat réfèrent y introduire une porte dérobée ou bien un maliciel.

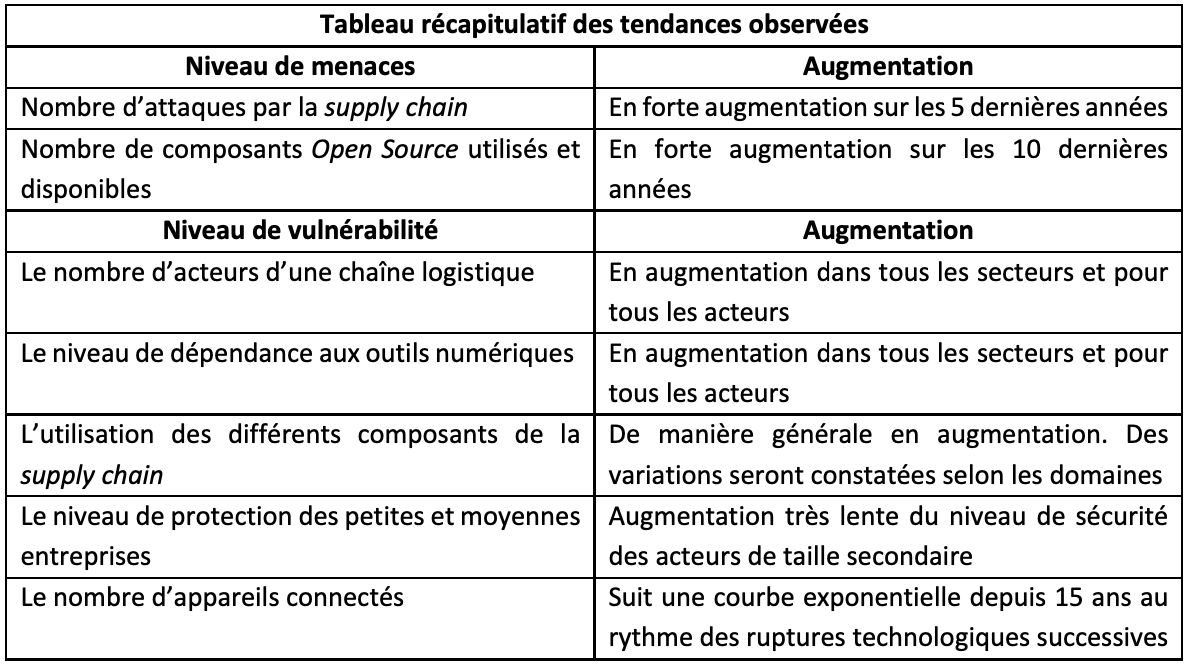

L’objectif de cet article est de fournir des éléments de prospective concernant l’évolution de la menace des attaques par la supply chain à l’horizon 2030. Pour étayer nos prévisions, différents facteurs d’évaluation ont été choisi. Séparés en deux catégories - niveau de menace et niveau de vulnérabilité. Ces indicateurs, couplés aux tendances de développement qu’ils induisent, permettent de proposer des trajectoires d’évolutions pour les attaques par la supply chain . Le niveau de menaces correspond aux facteurs qui viennent accroître le risque qu’une organisation subisse une attaque via la supply chain . Le niveau de vulnérabilité quantifie quant à lui les lacunes ou les faiblesses existantes qui favorisent ce type d’attaques.

L’affaire SolarWind est l’exemple parfait d’une attaque sur un acteur commercial

Les attaques à travers les projets Open Source présentent un caractère dévastateur inégalé. La popularité des librairies Open Source n’a cessé de croître en raison de l’accélération qu’elles procurent au développement informatique. Les statistiques issues du rapport Sonatype 2020 le montrent de manière flagrante avec 150 milliards de composants téléchargés et 90% des applications reposant sur l’Open Source . Sur ces 90%, 10% sont catégorisés comme étant vulnérables. Plus inquiétant encore, les attaques ciblant les composants Open Source ont augmenté de 430% en un an . Ce chiffre s’explique par l’amélioration des réactions des entreprises aux attaques par la supply chain . Les cybercriminels ont légèrement changé leurs tactiques, adoptant une stratégie de distribution vers le bas. En infectant un seul composant qui sera ensuite utilisé par un très grand nombre d’acteurs, ils multiplient leurs chances d’infection d’une cible intéressante.

L’intervention d’un Etat dans la conception d’un produit est à la fois le dernier type retenu mais aussi celui pour lequel il existe le moins de preuves. Il s’agirait par exemple d’une entreprise présente à l’international qui se verrait demander de modifier légèrement son produit afin de laisser son Etat réfèrent y introduire une porte dérobée ou bien un maliciel.

L’objectif de cet article est de fournir des éléments de prospective concernant l’évolution de la menace des attaques par la supply chain à l’horizon 2030. Pour étayer nos prévisions, différents facteurs d’évaluation ont été choisi. Séparés en deux catégories - niveau de menace et niveau de vulnérabilité. Ces indicateurs, couplés aux tendances de développement qu’ils induisent, permettent de proposer des trajectoires d’évolutions pour les attaques par la supply chain . Le niveau de menaces correspond aux facteurs qui viennent accroître le risque qu’une organisation subisse une attaque via la supply chain . Le niveau de vulnérabilité quantifie quant à lui les lacunes ou les faiblesses existantes qui favorisent ce type d’attaques.

Indicateurs de performance des tendances

Niveau de menaces :

- Nombre d’attaques par la supply chain : le nombre d’attaques est caractéristique d’un entrain pour la méthode

- Nombre de composants Open Source utilisés et disponibles : vecteur d’un grand nombre d’attaques par la supply chain, l’évolution de l’écosystème Open Source est un bon indicateur de l’évolution de la menace

Niveau de vulnérabilité :

- Le nombre d’acteurs d’une supply chain : plus la supply chain contient un nombre d’acteurs différent, plus elle est exposée

- Le niveau de dépendance aux outils numériques : en fonction de sa dépendance une entité est plus sensible à une attaque de ce type

- L’utilisation des différents composants de la supply chain : généralement on distingue quatre composants exposés aux menaces d’attaques par supply chain (le matériel, les logiciels, les services et les individus). Plus ces composants sont utilisés, plus la société en question est exposée

- Le niveau de protection des petites et moyennes entreprises : si le niveau de protection des grandes entreprises a beaucoup progressé, les petites et moyennes entreprises ne sont pas encore sensibilisées et n’en voient pas le besoin

- Le nombre d’appareil connectés : en fonction du nombre d’appareils connectés, un acteur augmente sa surface d’exposition et les vecteurs d’entrée pour de telles attaques

Le niveau de menace exprimé par nos indicateurs est en constante augmentation.

Le nombre d’attaques via la

supply chain

a augmenté de 78%

entre 2018 et 2019 et rien n’indique que cette tendance puisse être altérer. Cette augmentation s’explique d’une part grâce à un niveau de vulnérabilité qui ne cesse d’augmenter et d’autre part par l’amélioration de la réponse face aux attaques dites plus traditionnelles. L’utilisation de composants

Open Source

est, quant à elle, en constante augmentation comme le montre les

statistiques

. Il semble impossible que cette tendance se renverse vu la complexification des avancées technologiques et des services, logiciels et applications mis à disposition par les entreprises. Au contraire, les acteurs ayant tendance à se spécialiser et à se recentrer sur leur cœur de métier,

l’Open Source

figure alors comme une alternative incontournable. De plus le monde du développement repose sur la réutilisation des briques existantes et donc constitue un empilement dans lequel chacun vient ajouter sa contribution. Tous ces éléments expliquent l’augmentation du niveau de menace et il n’est actuellement pas envisageable de considérer une baisse de celles-ci.

Le niveau de vulnérabilité a lui aussi considérablement augmenté. La transformation de l’économie mondiale vers un modèle « As a Service » a eu un énorme impact notamment sur le nombre d’acteurs d’une supply chain mais aussi sur le niveau de dépendance. Les tendances à l’externalisation , à la complexité croissante des systèmes d’informations et à la montée en puissance du numérique au sein des business models ne sont pas près de s’inverser. On considère même que la pandémie de COVID-19 a joué un rôle d’accélérateur dans une transition déjà effrénée . Or ces différents facteurs expliquent à la fois l’augmentation du nombre d’acteurs présents dans les supply chain et le niveau de dépendance vis-à-vis des outils numériques. L’externalisation étant devenue une norme le nombre d’acteurs présents dans les supply chain a été démultiplié et a créé une dépendance aux outils du numérique pour faire face à la concurrence.

L’utilisation des quatre composantes d’une supply chain au sein d’une même entité ne va pas suivre une augmentation brutale mais nous pouvons remarquer que la tendance est sur une pente ascendante. C’est l’addition de cet indicateur avec d’autres indicateurs qui lui donne de l’importance multipliant ainsi leurs impacts en se conjuguant. Le niveau de protection des petites et moyennes entreprises ne devrait pas augmenter suffisamment dans la prochaine décennie . Les investissements nécessaires pour une mise à niveau sont lourds et les mentalités mettent du temps à changer. Si les grandes entreprises ont bien compris leurs intérêts à assurer une protection de qualité, il n’en va pas de même pour les plus petits acteurs qui, eux, ne se sentent pas encore assez concernés. La tendance sera, certes, à la hausse mais trop lente au vu du niveau de menace à auquel les entreprises font faces. Le nombre d’appareils connectés va lui littéralement exploser avec l’arrivée attendue de l’IoT ( Internet of Things – Objets Connectés), de la 5G puis de la 6G. Réelle révolution qui va non seulement réintégrer l’industrie dans l’ère du numérique mais surtout profondément transformer notre société. Conséquence directe, la surface d’exposition va inévitablement s’accroitre et les vecteurs d’attaques vont se diversifier. Il y a, dès lors, de fortes probabilités que le niveau de vulnérabilité augmente considérablement d’ici 2030.

Le niveau de vulnérabilité a lui aussi considérablement augmenté. La transformation de l’économie mondiale vers un modèle « As a Service » a eu un énorme impact notamment sur le nombre d’acteurs d’une supply chain mais aussi sur le niveau de dépendance. Les tendances à l’externalisation , à la complexité croissante des systèmes d’informations et à la montée en puissance du numérique au sein des business models ne sont pas près de s’inverser. On considère même que la pandémie de COVID-19 a joué un rôle d’accélérateur dans une transition déjà effrénée . Or ces différents facteurs expliquent à la fois l’augmentation du nombre d’acteurs présents dans les supply chain et le niveau de dépendance vis-à-vis des outils numériques. L’externalisation étant devenue une norme le nombre d’acteurs présents dans les supply chain a été démultiplié et a créé une dépendance aux outils du numérique pour faire face à la concurrence.

L’utilisation des quatre composantes d’une supply chain au sein d’une même entité ne va pas suivre une augmentation brutale mais nous pouvons remarquer que la tendance est sur une pente ascendante. C’est l’addition de cet indicateur avec d’autres indicateurs qui lui donne de l’importance multipliant ainsi leurs impacts en se conjuguant. Le niveau de protection des petites et moyennes entreprises ne devrait pas augmenter suffisamment dans la prochaine décennie . Les investissements nécessaires pour une mise à niveau sont lourds et les mentalités mettent du temps à changer. Si les grandes entreprises ont bien compris leurs intérêts à assurer une protection de qualité, il n’en va pas de même pour les plus petits acteurs qui, eux, ne se sentent pas encore assez concernés. La tendance sera, certes, à la hausse mais trop lente au vu du niveau de menace à auquel les entreprises font faces. Le nombre d’appareils connectés va lui littéralement exploser avec l’arrivée attendue de l’IoT ( Internet of Things – Objets Connectés), de la 5G puis de la 6G. Réelle révolution qui va non seulement réintégrer l’industrie dans l’ère du numérique mais surtout profondément transformer notre société. Conséquence directe, la surface d’exposition va inévitablement s’accroitre et les vecteurs d’attaques vont se diversifier. Il y a, dès lors, de fortes probabilités que le niveau de vulnérabilité augmente considérablement d’ici 2030.

Horizon 2030

Les tendances qui se dégagent indiquent clairement une dynamique d’évolution des attaques par

supply chain

d’ici 2030 :

Progressivement la taille des vecteurs initiaux va diminuer jusqu’à atteindre dans certains cas le niveau des personnes physiques. Au fur et à mesure que le nombre d’acteurs augmente, en corrélation avec leur niveau de protection, les attaquants se verront contraints de sélectionner des cibles de taille réduite. La démocratisation de l’IoT, de la 5G / 6G et d’autres technologies de rupture va considérablement augmenter l’exposition de l’ensemble de la supply chain et ainsi affaiblir sa protection d’ensemble.

Des attaques synchronisées sur tout un secteur d’activités, à l’échelle étatique voire continentale, vont se multiplier jusqu’à devenir fréquentes. L’augmentation du nombre d’éléments au sein de la supply chain va amener certains fournisseurs à se retrouver au centre d’un maillage rassemblant l’ensemble des grands acteurs d’un domaine. De là il sera possible de déstabiliser un secteur entier avec des objectifs divers et variés comme la conquête d’un marché extranational ou la paralysie d’un ennemi lors d’un conflit économique voir politique. Un nouvel entrant sur un marché national pourra bénéficier de la paralysie de ses principaux concurrents pour mettre en avant ces offres.

Le succès économique est, et va continuer à être étroitement lié à la capacité d’innovation. Or les attaques par supply chain sont particulièrement efficaces pour infiltrer un réseau de confiance et laisser le temps à l’attaquant de récupérer des informations confidentielles et de la propriété intellectuelle. Les attaques dites « dormantes » vont se multiplier à des fins d’espionnage industriel pour atteindre leur paroxysme lors de la totale intégration des objets connectés dans les chaînes de production industrielle. Il sera possible de voir des informations transmises à la concurrence directement depuis les centres de recherches et développement ou bien de paralyser les chaînes de production d’acteurs industriels classiques tels que les constructeurs aéronautiques ou automobiles.

La menace des attaques par la supply chain va cristalliser les tensions autour des enjeux d’images, les entreprises se refusant encore à déclarer les intrusions qu’elles subissent. Certaines stratégies de déstabilisation basées sur les attaques via la supply chain vont ainsi émerger. Pour isoler une entité il suffira de la faire douter sur une éventuelle compromission d’un fournisseur et d’éroder leurs liens de confiance. D’autant plus que rien n’est mis en œuvre actuellement pour gérer contractuellement les répercussions d’une attaque entre deux entités.

Progressivement la taille des vecteurs initiaux va diminuer jusqu’à atteindre dans certains cas le niveau des personnes physiques. Au fur et à mesure que le nombre d’acteurs augmente, en corrélation avec leur niveau de protection, les attaquants se verront contraints de sélectionner des cibles de taille réduite. La démocratisation de l’IoT, de la 5G / 6G et d’autres technologies de rupture va considérablement augmenter l’exposition de l’ensemble de la supply chain et ainsi affaiblir sa protection d’ensemble.

Des attaques synchronisées sur tout un secteur d’activités, à l’échelle étatique voire continentale, vont se multiplier jusqu’à devenir fréquentes. L’augmentation du nombre d’éléments au sein de la supply chain va amener certains fournisseurs à se retrouver au centre d’un maillage rassemblant l’ensemble des grands acteurs d’un domaine. De là il sera possible de déstabiliser un secteur entier avec des objectifs divers et variés comme la conquête d’un marché extranational ou la paralysie d’un ennemi lors d’un conflit économique voir politique. Un nouvel entrant sur un marché national pourra bénéficier de la paralysie de ses principaux concurrents pour mettre en avant ces offres.

Le succès économique est, et va continuer à être étroitement lié à la capacité d’innovation. Or les attaques par supply chain sont particulièrement efficaces pour infiltrer un réseau de confiance et laisser le temps à l’attaquant de récupérer des informations confidentielles et de la propriété intellectuelle. Les attaques dites « dormantes » vont se multiplier à des fins d’espionnage industriel pour atteindre leur paroxysme lors de la totale intégration des objets connectés dans les chaînes de production industrielle. Il sera possible de voir des informations transmises à la concurrence directement depuis les centres de recherches et développement ou bien de paralyser les chaînes de production d’acteurs industriels classiques tels que les constructeurs aéronautiques ou automobiles.

La menace des attaques par la supply chain va cristalliser les tensions autour des enjeux d’images, les entreprises se refusant encore à déclarer les intrusions qu’elles subissent. Certaines stratégies de déstabilisation basées sur les attaques via la supply chain vont ainsi émerger. Pour isoler une entité il suffira de la faire douter sur une éventuelle compromission d’un fournisseur et d’éroder leurs liens de confiance. D’autant plus que rien n’est mis en œuvre actuellement pour gérer contractuellement les répercussions d’une attaque entre deux entités.

La menace des attaques par

supply chain

va donc fortement se développer pour finalement devenir commune. La diversité et le nombre de composants au sein des

supply chain

rendra les attaques très complexes à anticiper et les dégâts causés seront élevés. Tous les types d’acteurs, quelle que soit leur taille, seront de potentielles cibles. Pour contrer la menace des attaques par

supply chain

, il s’avère indispensable de prendre en compte le facteur humain et de promouvoir une sensibilisation structurelle de toutes les parties prenantes. La coopération entre les acteurs à tous les niveaux (régional, national et international) va devenir un enjeu crucial dans la lutte contre les cyberattaques en général mais particulièrement dans la gestion des menaces par la

supply chain

.

Finalement, il est possible de souligner l’existence d’une multitude d’initiatives qui se développent tant à l’échelle nationale qu’européenne. Néanmoins, ces dernières demeurent insuffisantes non seulement en nombre mais aussi en termes de granularité et d’intégration des plus petits acteurs.

Finalement, il est possible de souligner l’existence d’une multitude d’initiatives qui se développent tant à l’échelle nationale qu’européenne. Néanmoins, ces dernières demeurent insuffisantes non seulement en nombre mais aussi en termes de granularité et d’intégration des plus petits acteurs.